Índice

- Visão geral executiva

- Modelo de Maturidade de Cibersegurança Industrial da ARC

- Construindo um programa de segurança cibernética industrial eficaz

- Enfrentando os desafios dos recursos de segurança cibernética

- Estratégias de adoção de tecnologia de segurança cibernética industrial

- Metodologia de Pesquisa

- Pesquisa de mercado de segurança cibernética da ARC

Visão geral executiva

O ARC Advisory Group fornece pesquisa e consultoria para a comunidade de sistemas de controle industrial (ICS [1] ) há mais de três décadas. Este trabalho abrange todo o espectro de produtos e serviços ICS usados por fabricantes de processo e discretos, bem como organizações de infraestrutura em setores críticos como energia, água e águas residuais, transporte, etc.

A cibersegurança industrial tornou-se o foco principal da pesquisa da ARC. Além de relatórios de mercado sobre uma ampla gama de produtos e serviços de segurança cibernética, a ARC forneceu suporte de consultoria personalizado para proprietários/operadores industriais para questões críticas, como estratégias de segurança cibernética e planejamento de novos investimentos. A ARC também desenvolveu ferramentas como o modelo de maturidade de segurança cibernética industrial para ajudar as empresas a avaliar e melhorar os programas de segurança cibernética da fábrica.

A cibersegurança industrial continua a evoluir em todos os ambientes industriais. Novos desenvolvimentos como aplicativos em nuvem e a Internet Industrial das Coisas (IIoT) estão forçando as empresas a expandir as práticas e abordar questões como a convergência TI-OT. A cibersegurança da ICS também está ganhando espaço em novas áreas, como cidades inteligentes e sistemas de gerenciamento de edifícios.

Este relatório analisa os resultados da recente pesquisa de segurança cibernética industrial ARC 2017. Ele fornece informações que podem ajudar as empresas, independentemente de sua maturidade em segurança cibernética. O capítulo, “Construindo um programa eficaz de segurança cibernética”, pode ajudar as empresas que estão apenas começando suas jornadas de segurança cibernética. “Enfrentar os desafios dos recursos de segurança cibernética” pode ajudar as empresas a lidar com a escassez crítica de experiência em segurança cibernética da ICS. “Estratégias de Adoção de Tecnologia de Cibersegurança Industrial” fornece orientação útil para gerentes que desejam obter o controle de reações “whack-a-mole” a cada nova ameaça.

Modelo de Maturidade de Cibersegurança Industrial da ARC

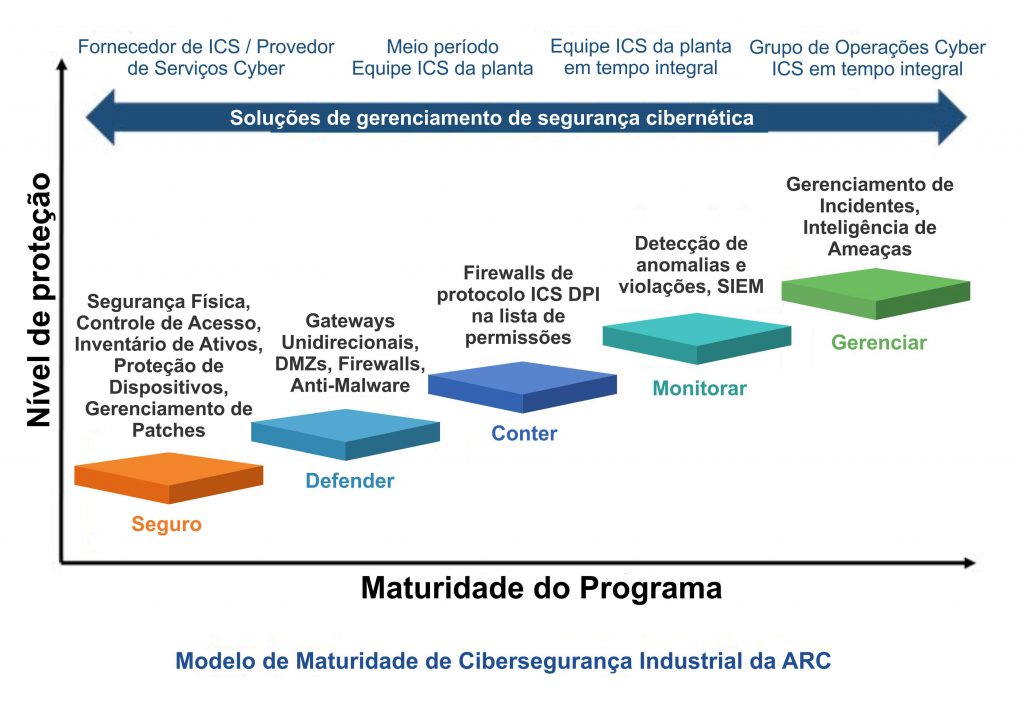

A ARC desenvolveu o Modelo de Maturidade de Cibersegurança Industrial para ajudar os gerentes industriais a entender seus desafios de segurança cibernética sem precisar se tornar especialistas em segurança cibernética. Isso ajuda os gerentes a garantir que os investimentos em segurança cibernética estejam alinhados às suas necessidades reais e à disposição de aceitar riscos cibernéticos. Isso permite que eles aceitem solicitações de substituição “whack-a-mole” por novas tecnologias com avaliação racional das compensações de custo-benefício.

O modelo da ARC divide a segurança cibernética em um conjunto de etapas que reduzem os riscos cibernéticos de forma incremental. Cada etapa aborda um problema de segurança específico e facilmente compreensível, como proteger dispositivos individuais, defender plantas contra ataques externos, conter malware que ainda pode entrar em um sistema de controle, monitorar sistemas para atividades suspeitas e gerenciar ativamente ameaças sofisticadas e incidentes cibernéticos. Cada etapa tem um conjunto associado de ações e tecnologias que podem ser usadas para atingir seus objetivos. O modelo também mostra os recursos humanos e as ferramentas necessárias para sustentar e utilizar os investimentos em tecnologia em cada etapa.

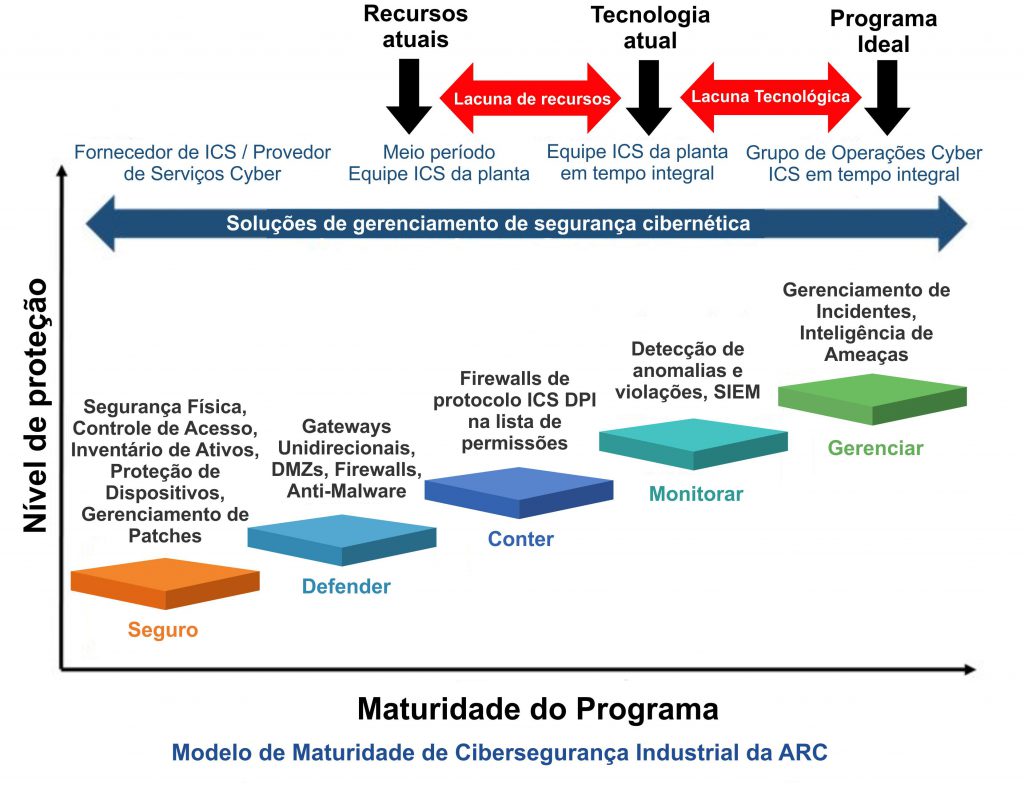

Para minimizar os riscos cibernéticos, as empresas industriais devem considerar a implementação de todas as etapas desse modelo. No entanto, a pesquisa da ARC indica que a maioria das empresas está operando com tecnologia significativa e lacunas de recursos. Do ponto de vista da tecnologia de segurança cibernética, a maioria das instalações possui apenas as tecnologias passivas e defensivas mostradas nas três primeiras etapas. Isso pode ser adequado para empresas que podem tolerar interrupções de processos, mas os operadores de infraestrutura crítica precisam ser mais prudentes e investir nas medidas de defesa ativa mostradas nas etapas quatro e cinco. Isso garantirá detecção, identificação e resposta rápidas a ataques cibernéticos mais sofisticados e minimizará o tempo médio de recuperação de quaisquer incidentes.

A lacuna nos recursos de segurança cibernética é ainda maior. A maioria das instalações carece de pessoal e experiência para manter as tecnologias nas etapas de um a três. Isso geralmente significa que a eficácia das defesas em todas as etapas está sendo prejudicada, deixando os gerentes industriais com uma falsa sensação de segurança em relação aos riscos reais de um incidente cibernético grave. Toda empresa precisa reconhecer e resolver problemas de recursos. A extrema escassez de especialistas em segurança cibernética da ICS exige novas abordagens para triagem de tarefas e integração de recursos adicionais de grupos centrais e terceiros.

ARC Survey ajuda os gerentes a abordar as lacunas de segurança de recursos e tecnologia

O modelo da ARC fornece uma ferramenta útil para os gerentes identificarem a tecnologia de segurança cibernética e as lacunas de recursos. O próximo passo é avaliar a importância dessas lacunas e desenvolver um plano para atingir o nível adequado de proteção, considerando fatores como o setor da empresa, produtos e presença geográfica. A pesquisa de segurança cibernética industrial discutida neste relatório foi projetada para ajudar ainda mais os gerentes com esses desafios. Ele fornece informações sobre o foco e as estratégias dos programas de segurança cibernética em um amplo espectro de organizações industriais.

Construindo um programa de segurança cibernética industrial eficaz

O lançamento de um programa de segurança cibernética ICS pode ser um desafio. O que você faz primeiro? Como você sabe se está escolhendo a melhor estratégia de segurança? Quais problemas você deve atacar primeiro? Os resultados da pesquisa discutidos nesta seção representam o conselho de proprietários/operadores experientes e especialistas em segurança cibernética sobre esses tópicos.

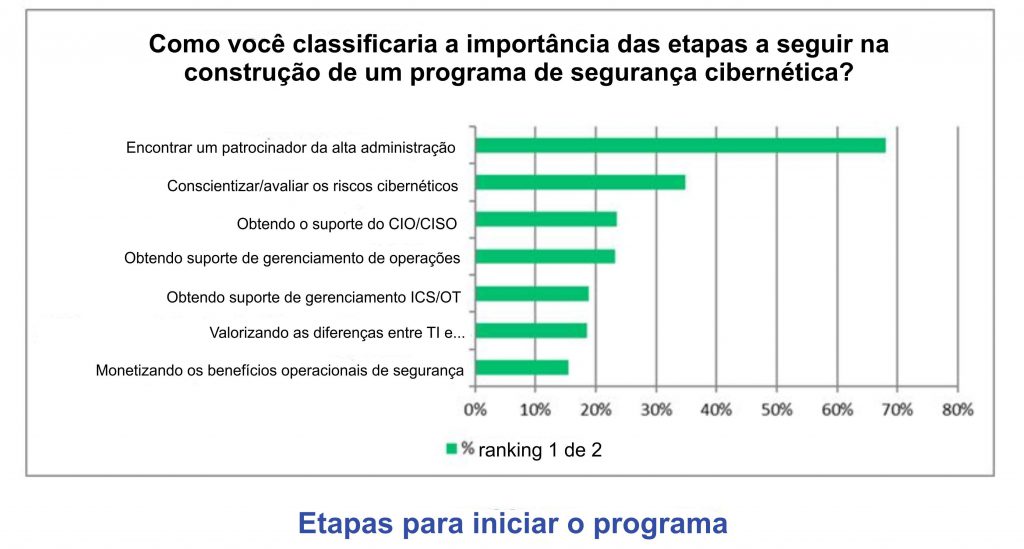

Etapas para um lançamento bem-sucedido do programa de segurança cibernética

Não surpreendentemente, a maioria dos especialistas recomenda que obter um patrocinador da alta administração seja o passo mais importante no lançamento de um programa de segurança cibernética industrial bem-sucedido. O suporte da alta administração é essencial para qualquer grande programa e a segurança cibernética não é exceção. O financiamento é um problema óbvio, principalmente quando as pessoas desconsideram a probabilidade de um ataque cibernético. Ter um gerente de alto nível defendendo a necessidade de abordar os riscos cibernéticos facilitará muito a liberação de fundos. A realização de avaliações e a implementação de defesas invariavelmente afetam as operações e o suporte da alta administração é inestimável para superar os atrasos causados por gerentes de operações relutantes.

A conscientização sobre os riscos cibernéticos é outra questão crítica em muitas empresas. Apesar do número crescente de incidentes altamente divulgados, muitas pessoas ainda subestimam o impacto potencial de um evento cibernético grave. Muitos gerentes assumem que seus investimentos em segurança cibernética de TI também protegerão as plantas contra ataques cibernéticos.

Mesmo com o suporte da alta administração, os gerentes de programas de segurança cibernética geralmente descobrirão que precisam que seus planos sejam aprovados pelos gerentes de TI e de operações. A responsabilidade orçamentária para a segurança cibernética industrial varia entre as organizações industriais. Frequentemente, o uso de soluções e recursos que não são preferidos pela TI também terá que ser justificado e aprovado pelo departamento de TI.

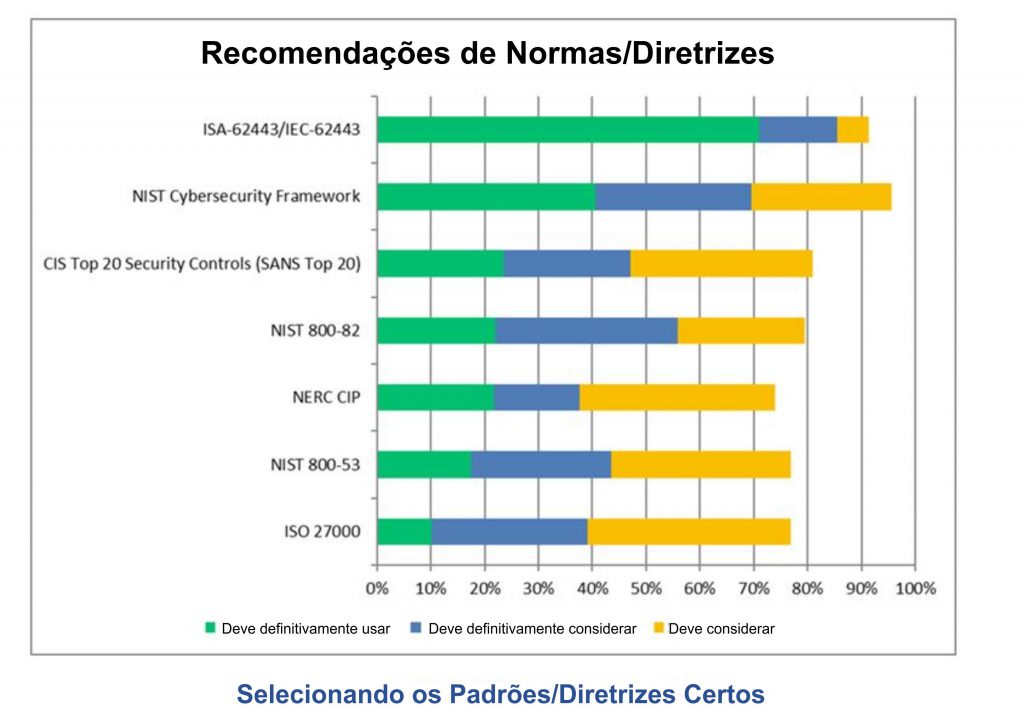

Escolhendo o melhor framework de segurança

A cibersegurança industrial tem sido abordada por vários padrões e grupos de pesquisa de segurança cibernética. Como os resultados da pesquisa indicam, a comunidade de segurança cibernética industrial valoriza esses esforços. No entanto, essa orientação varia em escopo, foco no setor e especificidade. A ARC recomenda que os usuários aprendam mais sobre cada um desses esforços antes de selecionar um como base para um programa de segurança cibernética. Uma combinação pode ser a escolha mais adequada.

A grande maioria dos participantes da pesquisa da ARC recomenda que as empresas “devem definitivamente usar” os populares padrões de segurança cibernética industrial ISA-62443 e IEC-62443. Isso pode ser um artefato da divisão da indústria dos participantes da pesquisa, que favorece fortemente as indústrias de processo e outros processos contínuos, como usinas de energia, instalações de água e esgoto, etc. No entanto, outras pesquisas da ARC mostram que esses padrões estão sendo aplicados em uma ampla gama de indústrias, desde manufatura discreta até sistemas médicos.

O uso do NIST Framework também é fortemente encorajado. Esta orientação é fortemente endossada pelo governo dos EUA como uma ferramenta para estruturar e comparar programas de segurança cibernética de infraestrutura crítica e identificar padrões relevantes. Certas versões específicas do setor também estão disponíveis.

Concentrando os esforços de segurança cibernética

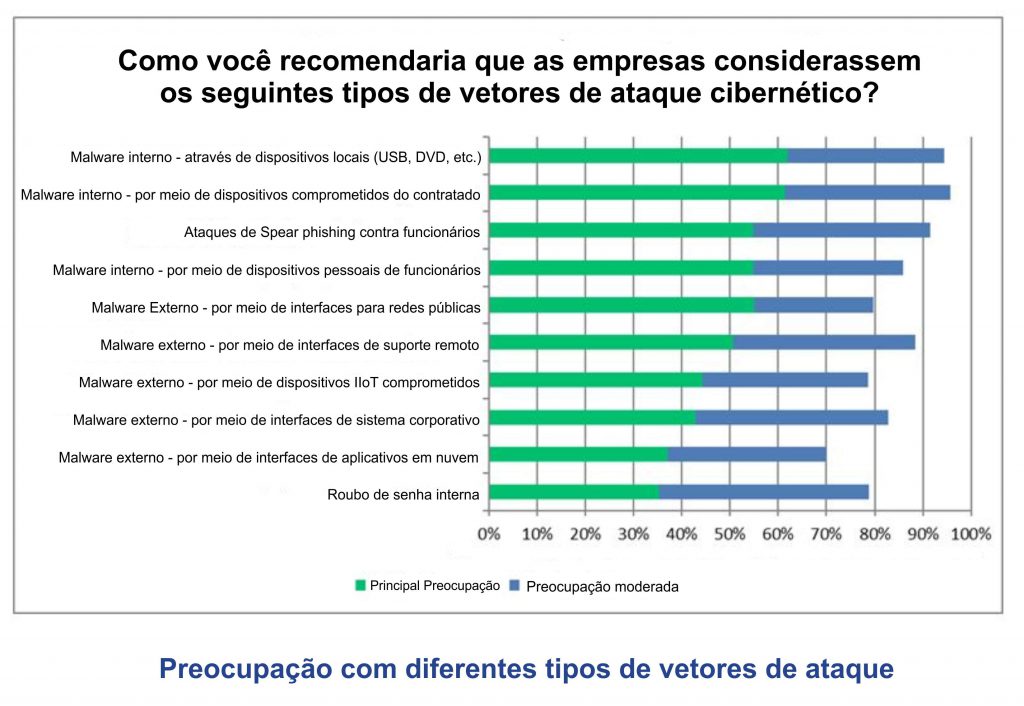

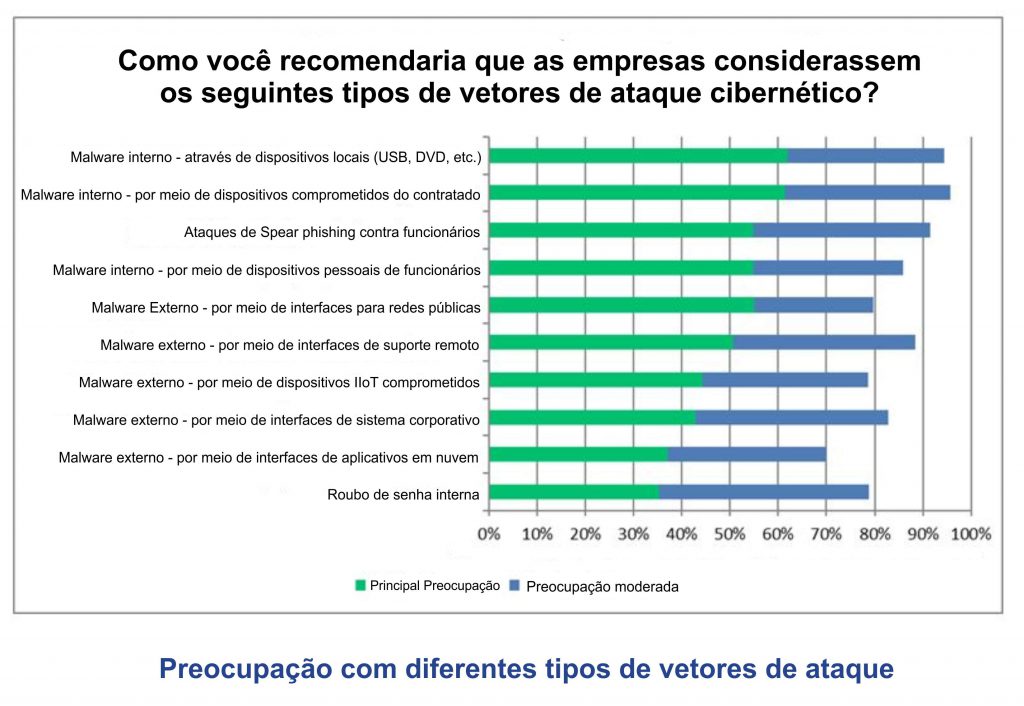

Embora as empresas devam considerar todos os problemas identificados no modelo de maturidade de segurança cibernética da ARC, as fábricas têm recursos limitados e precisam priorizar seus esforços. Os gráficos a seguir mostram os tipos de ameaças e vetores de ataque com os quais as empresas experientes estão mais preocupadas e recomendam atenção redobrada.

As empresas estão preocupadas com todos os tipos de invasores, mas duas categorias se destacam como principais preocupações – ataques por pessoal interno e invasores sofisticados. As pessoas internas recebem amplo acesso ao sistema para realizar seu trabalho. Conforme demonstrado em incidentes documentados como o derramamento de esgoto de Maroochy Shire [2] , esse acesso também pode permitir que funcionários descontentes interrompam a operação do sistema. Funcionários bem-intencionados também podem causar problemas acidentalmente. Por exemplo, quando eles cometem erros ao alterar parâmetros operacionais críticos e programação.

Relatos de comprometimentos de sistemas de TI públicos e corporativos sofisticados e bem protegidos demonstram que as defesas cibernéticas não podem impedir a entrada de invasores sofisticados, especialmente quando são dedicadas e com bons recursos. A maioria das fábricas hoje tem conexões com sistemas corporativos e permite suporte remoto pela internet, portanto, também devem se preocupar com invasores sofisticados. Eles também são mais vulneráveis, pois a operação 24x7x365 impede uma ação oportuna em alertas de segurança publicados. Como a maioria das empresas na pesquisa da ARC, as instalações industriais em setores e regiões críticas devem ter um alto nível de preocupação com ataques de equipes cibernéticas criminais, estaduais e com bons recursos.

Os vetores de ataque com os quais os participantes da pesquisa da ARC estão mais preocupados refletem ainda mais sua preocupação com as ameaças internas. As fábricas contam amplamente com o suporte de fornecedores de sistemas de controle e integradores de sistemas e isso abre as portas para a introdução de malware por meio de dispositivos USB, dispositivos contratados que são trazidos para uma instalação e interfaces de suporte remoto.

Spear phishing de funcionários de fábricas foi identificado como o vetor raiz de vários ataques de fábricas por hackers sofisticados. Também tem sido o principal vetor para alguns dos ataques de base ampla que acabaram impactando as plantas. Embora os invasores sejam externos às instalações, eles aproveitam a ampla acessibilidade do sistema de pessoas internas para obter acesso privilegiado aos equipamentos ICS.

Enfrentando os desafios dos recursos de segurança cibernética

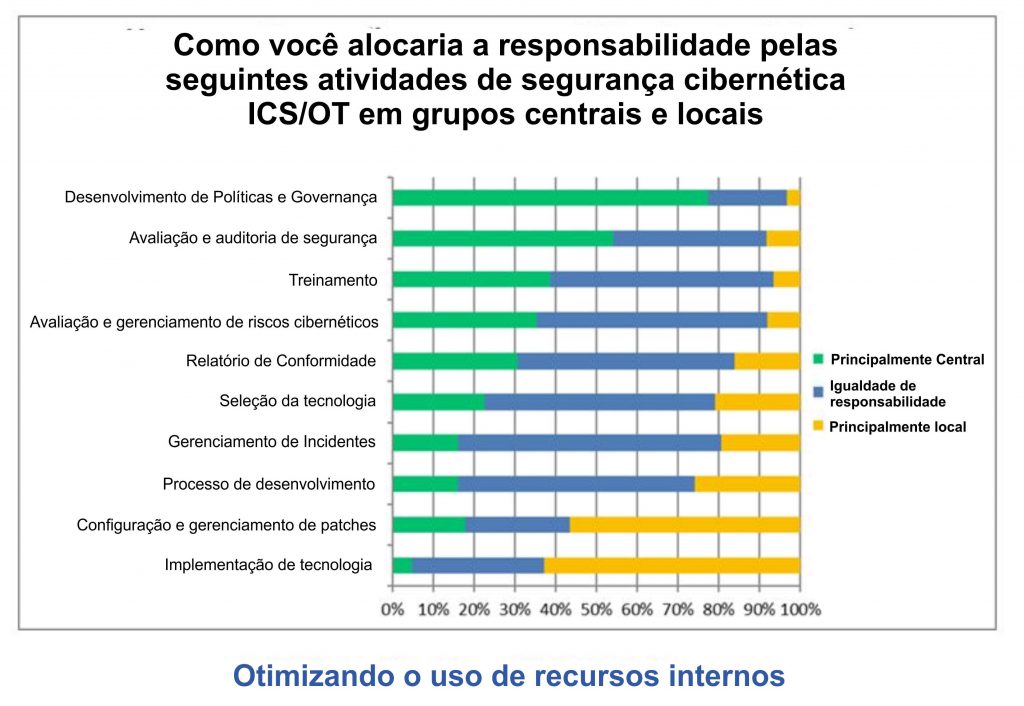

A pesquisa da ARC mostra consistentemente que muitas empresas industriais carecem de recursos e experiência para sustentar e utilizar efetivamente seus investimentos em tecnologia de segurança cibernética. Aqueles que reconhecem como isso está prejudicando a segurança estão encontrando maneiras de alavancar recursos externos para preencher essa lacuna. Várias abordagens sendo empregadas: agrupamento de recursos ICS em toda a corporação; integração de programas de segurança cibernética de TI e OT; e, engajando o apoio de terceiros. A melhor abordagem depende de uma variedade de fatores. A alocação de tarefas entre os grupos é outra questão importante que deve ser abordada para garantir o sucesso.

A pesquisa de segurança cibernética industrial da ARC explorou essas questões por meio de várias perguntas. Como as empresas estão relutantes em compartilhar práticas reais de segurança cibernética, os participantes foram solicitados apenas a compartilhar suas opiniões sobre a melhor maneira de distribuir as responsabilidades de segurança cibernética, considerando cada uma das estratégias de aumento de recursos. Seguem nossas descobertas.

Estratégias de pool de recursos de segurança cibernética da ICS

A ARC interage continuamente com empresas industriais em muitos setores e regiões geográficas. Vimos uma variedade de abordagens para reunir a experiência corporativa em segurança cibernética de ICS. Normalmente, esses programas incluem pessoas dedicadas e alocadas em fábricas específicas (recursos locais) e pessoas fora das fábricas que dão suporte a muitas fábricas, unidades de negócios ou toda a corporação (recursos centrais). As pessoas nas fábricas podem ser dedicadas à segurança cibernética, mas com mais frequência têm funções não relacionadas à segurança cibernética e conhecimento limitado de segurança cibernética do ICS. Seu conhecimento e proximidade do sistema são aproveitados para tarefas de manutenção tática, como aplicação de patches e coleta de informações de conformidade, que exigem coordenação próxima com o pessoal operacional e acesso direto ao equipamento ICS. Os recursos centrais, por outro lado, são geralmente mais dedicados à segurança cibernética. Eles são encarregados de definir a política de segurança cibernética, estabelecer práticas padrão, selecionar tecnologia e fornecer suporte para problemas complexos e gerenciamento de incidentes.

As respostas à pesquisa de segurança cibernética industrial de 2017 da ARC refletem o uso geral das abordagens que muitos clientes da ARC empregam. A pesquisa também mostra uma forte preferência por igual responsabilidade na maioria das atividades. Isso se alinha com a observação da ARC de que as estratégias bem-sucedidas também incluem a consideração de maneiras de facilitar a adoção de práticas comuns e a formação de equipes.

Integração do programa de segurança cibernética TI-OT

O pessoal de automação da fábrica e de TI geralmente tem uma boa base em TI e rede. Mas poucos têm, ou querem ter, a profunda experiência em segurança cibernética necessária para gerenciar um incidente cibernético real. A percepção de que um ataque é improvável torna difícil justificar os custos de adicionar recursos adicionais da planta com tal experiência.

Muitas empresas desejam aproveitar a experiência em seus grupos de TI para resolver a lacuna de experiência. As equipes integradas de segurança cibernética de TI-OT oferecem benefícios adicionais no gerenciamento de vetores de ataque que exploram conexões entre a planta e os sistemas de TI corporativos. Estabelecer divisões claras de responsabilidade é essencial para superar as lacunas culturais que existem na maioria das empresas entre os grupos ICS/OT e TI.

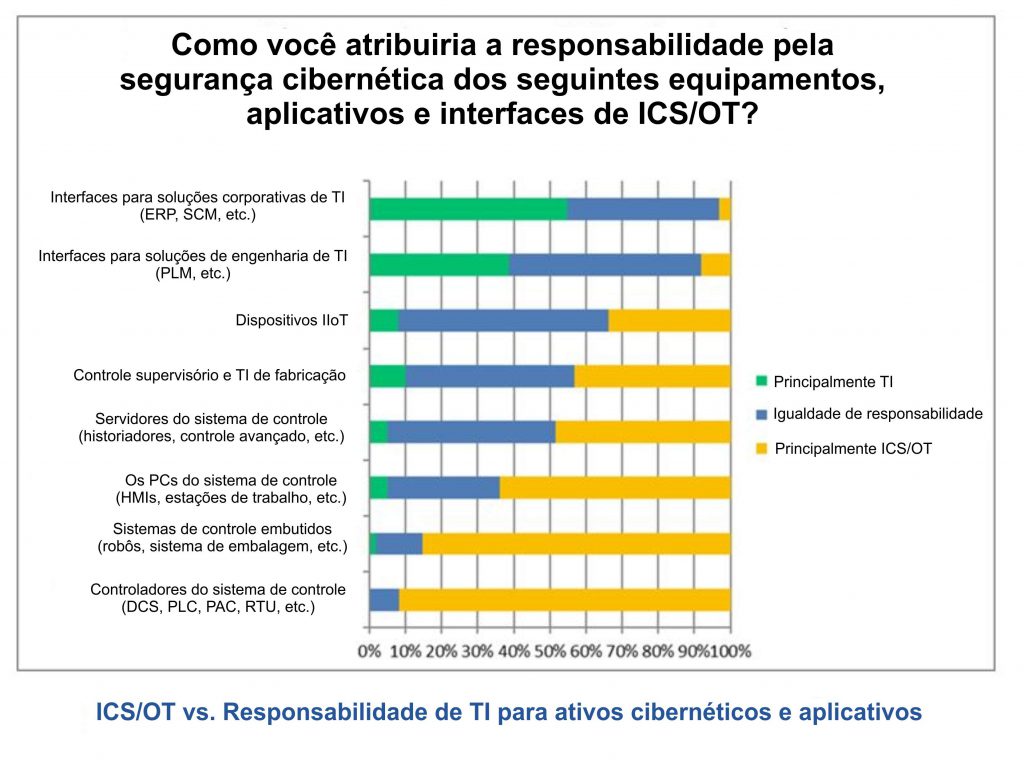

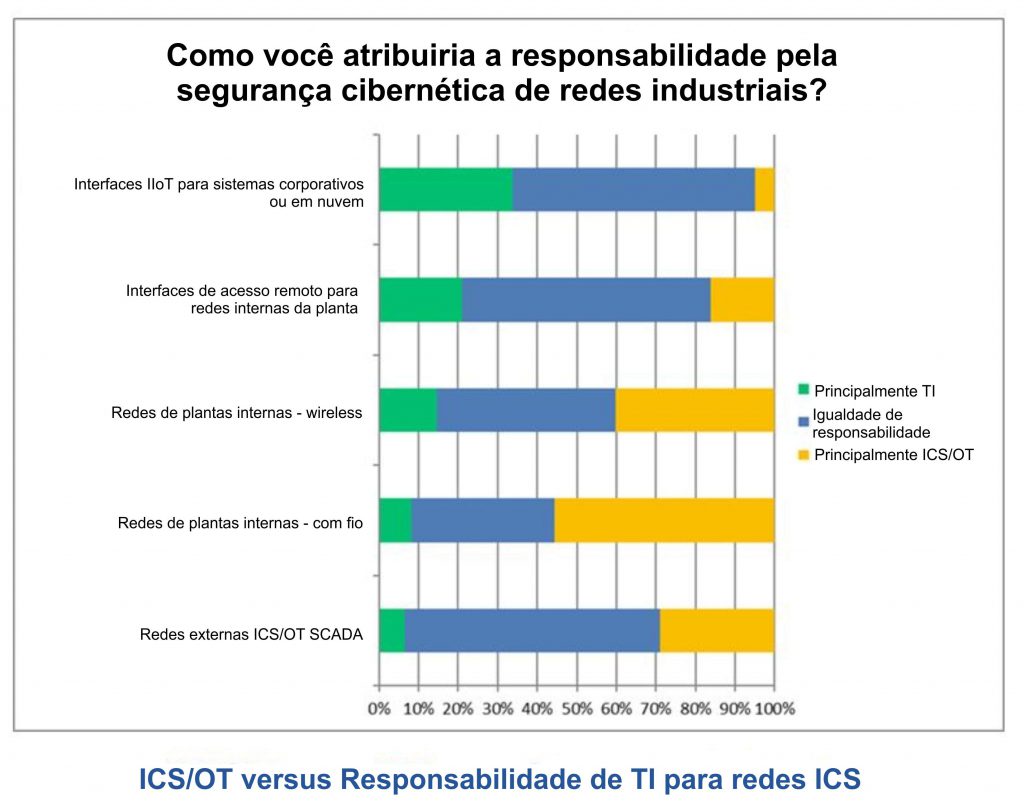

Os gráficos a seguir mostram como os participantes da pesquisa de segurança cibernética industrial de 2017 da ARC dividiriam as responsabilidades entre ICS/OT e grupos de TI para os vários tipos de ativos cibernéticos, aplicativos e conexões de rede comumente encontrados em sistemas de controle modernos.

Assim como no compartilhamento de responsabilidades entre grupos locais e centrais, os participantes da pesquisa incentivam os grupos de ICS/OT e TI a colaborar para gerenciar determinados ativos e aplicativos. São principalmente casos em que são utilizados equipamentos e sistemas operacionais convencionais de TI.

Integração de recursos de segurança cibernética de terceiros

A maioria das instalações industriais opera com equipes enxutas focadas principalmente em questões operacionais como eficiência, produtividade e otimização de processos. Embora tenham equipes de manutenção, muitas empresas ainda dependem de terceiros, como fornecedores de automação, integradores de sistemas e outros prestadores de serviços para manter seus equipamentos de produção e controle em boas condições de funcionamento. Hoje, isso inclui a segurança cibernética.

Os serviços de segurança cibernética vêm com uma variedade de opções e métodos de entrega. O suporte pode incluir avaliações, treinamento, configuração e gerenciamento de patches, gerenciamento de incidentes e monitoramento ativo do sistema por especialistas em segurança cibernética. Esses serviços podem ser prestados no local ou por meio de interfaces seguras de acesso remoto.

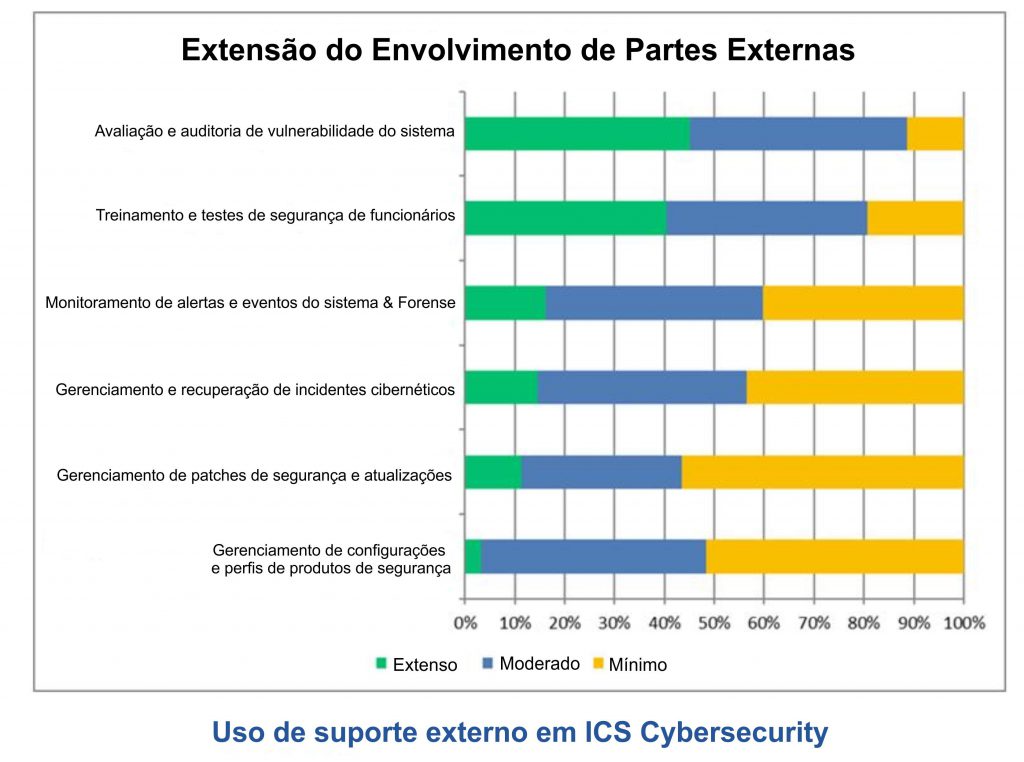

O gráfico a seguir mostra como as empresas na pesquisa da ARC aproveitam os grupos de suporte externo em seus programas de segurança cibernética ICS/OT. Não surpreendentemente, as empresas dependem amplamente de terceiros para avaliações/auditorias de fábrica e treinamento de segurança. Muitos também aproveitam esses recursos para preencher as lacunas de conhecimento em segurança cibernética que limitam sua capacidade de monitorar eventos do sistema e gerenciamento de incidentes. Consistente com as descobertas sobre o uso de grupos locais versus grupos corporativos, poucas fábricas dependem de recursos externos quando se trata de tarefas básicas de higiene de segurança, como configuração e gerenciamento de patches, provavelmente porque precisam de coordenação estreita com as operações.

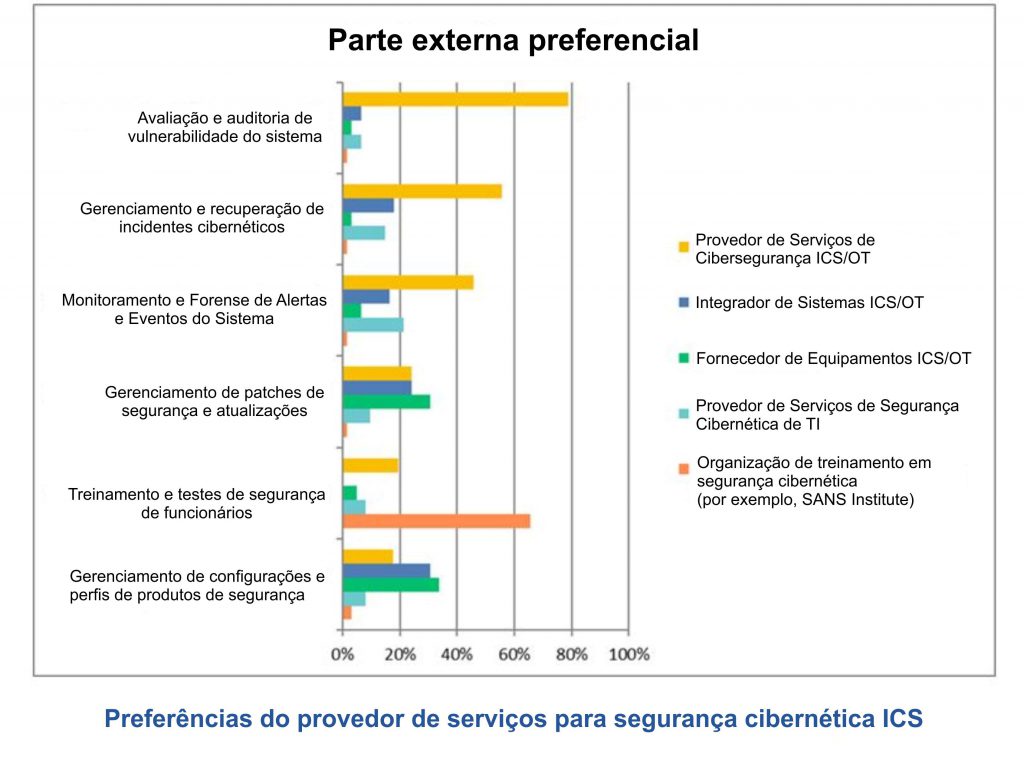

A pesquisa da ARC geralmente descobre que as empresas industriais têm uma preferência geral em confiar nos grupos de serviços de seus fornecedores de automação para dar suporte a seus equipamentos e aplicações de sistemas de controle devido ao profundo conhecimento da tecnologia que possuem. Os fornecedores de automação, por sua vez, querem garantir que os equipamentos funcionem corretamente para que a empresa os escolha para atualizações. É razoável esperar que os fornecedores de automação também sejam a fonte preferida para suporte de segurança cibernética ICS.

As empresas industriais também tentam fazer com que seus prestadores de serviços aceitem a responsabilidade por todas as necessidades de serviço e todos os equipamentos e softwares da fábrica. Isso elimina atrasos ao identificar, diagnosticar e corrigir um problema envolvendo produtos de diferentes fornecedores.

Os resultados da pesquisa de segurança cibernética industrial sugerem que a escolha dos provedores de serviços de segurança cibernética segue um padrão diferente e mais específico para tarefas. Embora os fornecedores de automação sejam preferidos para tarefas de higiene de segurança, as empresas parecem querer empresas que destaquem sua experiência em segurança cibernética de ICS para ajudá-las a monitorar sistemas quanto a ameaças e gerenciar incidentes. Eles também preferem treinamento de organizações como o SANS Institute, que oferece uma ampla variedade de cursos de segurança para diferentes tipos de pessoas.

Estratégias de adoção de tecnologia de segurança cibernética industrial

Embora as estratégias de segurança cibernética envolvam mais do que tecnologia, a tecnologia é um elemento essencial. A tecnologia de segurança cibernética de hoje pode bloquear muitos ataques e ajudar as empresas a detectar/gerenciar comprometimentos. Todas as instalações industriais devem estar equipadas com um conjunto apropriado de soluções de segurança para terminais, redes e sistemas. Eles também precisam garantir que as equipes tenham as ferramentas certas para sustentar a eficácia de cada investimento em tecnologia.

O modelo de segurança cibernética industrial da ARC fornece orientação para os tipos de tecnologias que podem ser usadas para criar uma estratégia eficaz de mitigação de riscos. Ele também fornece um roteiro para implementar essas soluções de acordo com a capacidade de uma planta de sustentar sua eficácia (maturidade de segurança cibernética). Os investimentos em tecnologia que vão além das capacidades de recursos de uma fábrica não fazem nada para reduzir os riscos cibernéticos e podem até reduzir a segurança geral se desviarem recursos limitados da manutenção adequada de outras tecnologias mais básicas.

A pesquisa de segurança cibernética industrial da ARC explorou as decisões de tecnologia por meio de uma série de perguntas sobre os planos de uso e adoção de vários tipos de tecnologias. O objetivo era fornecer feedback aos usuários sobre as tecnologias que empresas experientes usam [3] ou planejam usar em curto prazo. Essas informações são valiosas porque refletem a preocupação industrial real com os riscos cibernéticos, a eficácia relativa de diferentes tecnologias e os desafios enfrentados para manter essas soluções.

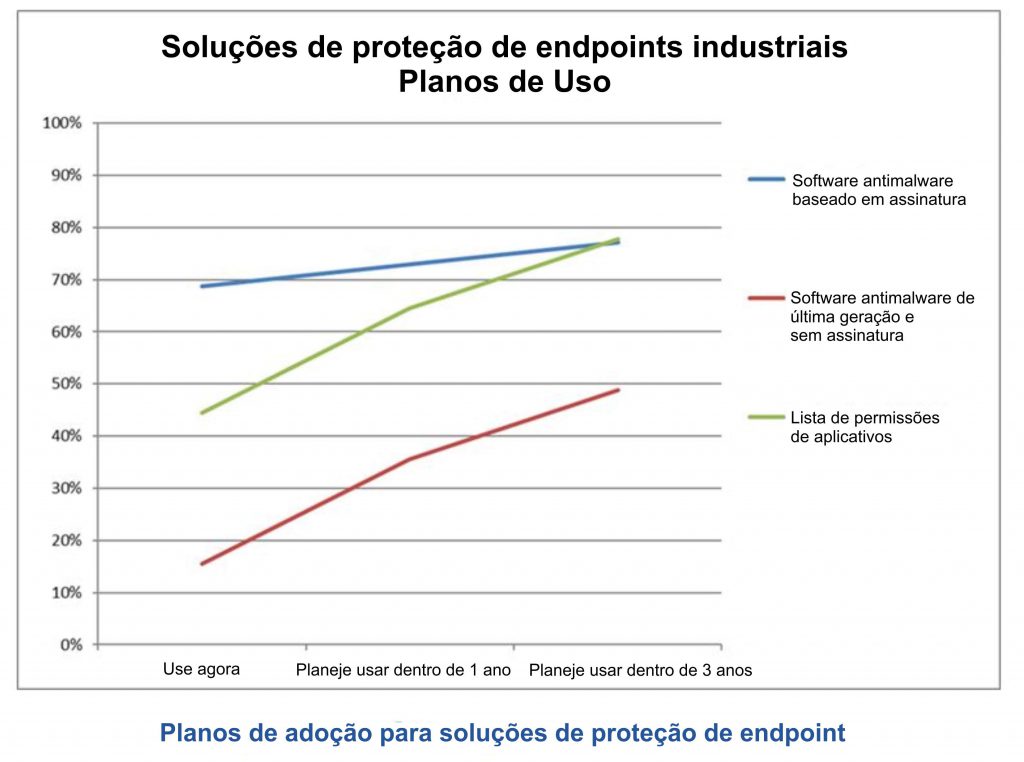

Soluções de proteção de endpoint

O primeiro nível de segurança no modelo de maturidade de segurança cibernética da ARC se concentra na proteção de endpoints. Isso é abordado por meio de um conjunto de etapas, incluindo: desenvolvimento de um inventário de ativos preciso; endurecimento do sistema; implementação de tecnologias de controle de acesso e proteção de terminais; e instituir um programa adequado de gerenciamento de vulnerabilidades.

As tecnologias de proteção de endpoint incluem três tipos de soluções: software antimalware tradicional (baseado em assinatura); software antimalware de última geração (sem assinatura); e, lista de permissões de aplicativos.

Não surpreendentemente, a maioria das empresas já implementou software antimalware tradicional. Apesar de suas reconhecidas fraquezas, as empresas continuam a gastar seus recursos limitados mantendo assinaturas, etc. Outras pesquisas da ARC sugerem que isso ocorre porque as empresas ainda estão preocupadas com malware comum com assinaturas conhecidas. Esses produtos também oferecem proteção contra invasões de malware por meio de dispositivos USB comprometidos.

Conforme indicado pelos resultados da pesquisa, muitos participantes acreditam nos conceitos e benefícios subjacentes da lista de permissões de aplicativos. Isso é consistente com outras pesquisas da ARC que mostram que os industriais acham que é uma boa opção para o ambiente de TI industrial relativamente limitado e estático. Mas outros também relataram dificuldades na implantação e manutenção desses produtos quando os inevitáveis patches e atualizações do sistema são necessários. Essas pessoas recomendam que os usuários envolvam seus fornecedores de automação em qualquer decisão para adotar a lista de permissões de aplicativos.

O software antimalware de próxima geração deve ser atraente para usuários industriais. Ele fornece uma maneira de superar os desafios de manter as assinaturas atualizadas e permite a detecção de ataques sem arquivos. O baixo uso de anti-malware de próxima geração provavelmente se deve à relativa “novidade” dessas soluções. Além disso, muitas dessas soluções foram desenvolvidas para ambientes de TI e contam com interfaces com aplicativos em nuvem, o que é inaceitável em instalações industriais.

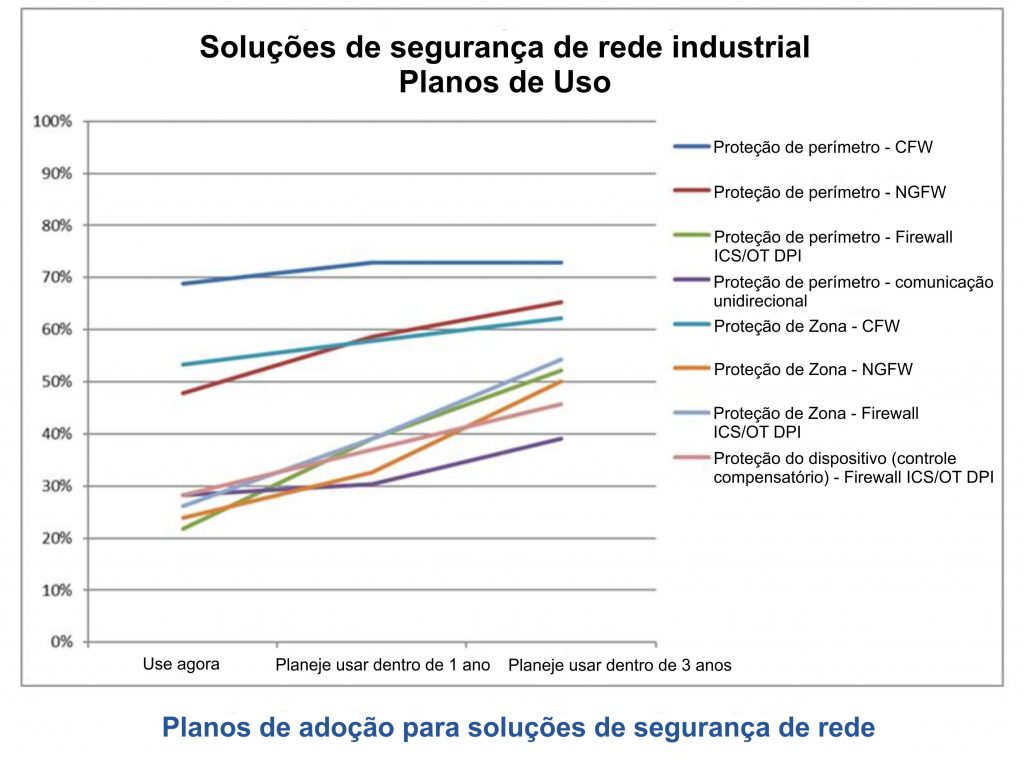

Soluções de segurança de rede

As soluções de segurança de rede ajudam as plantas a defender perímetros, isolar zonas de controle e proteger ativos individuais de comandos suspeitos. Eles variam de acordo com o uso pretendido e o nível de segurança desejado.

O alto uso de firewalls convencionais para perímetros e isolamento de zonas está alinhado com pesquisas anteriores da ARC e porque muitas empresas instalaram essas defesas quando os firewalls convencionais eram a única opção. A alta adoção de soluções de firewall de próxima geração provavelmente reflete o fato de que esses produtos aprimorados estão se tornando a norma para fornecedores de firewall convencionais e oferecem alguma proteção adicional. Os fornecedores de automação também estão usando produtos NGFW em novos sistemas e atualizações de sistema.

Os firewalls de inspeção profunda de pacotes (DPI) ICS/OT são um controle compensatório reconhecido para proteger ativos cibernéticos que não podem ser suportados por outros métodos de proteção de endpoint, como lista de permissões de aplicativos. A baixa porcentagem de uso hoje pode refletir uma falta de preocupação com a proteção de ativos individuais ou alta confiança na capacidade da proteção de perímetro e zona de interromper ataques. A alta taxa de adoção pode refletir o aumento da preocupação com ataques sofisticados que escapam dos firewalls.

Os dispositivos de comunicação unidirecional são geralmente reconhecidos como a abordagem mais segura para proteger as plantas contra ataques externos. Mas muitas empresas dizem à ARC que estão preocupadas com as restrições que a comunicação unidirecional pode impor à sua capacidade de oferecer suporte a uma integração mais ampla de sistemas de TI e OT. Aparentemente, muitas empresas ainda desconhecem que os fornecedores de produtos desenvolveram soluções nesta área.

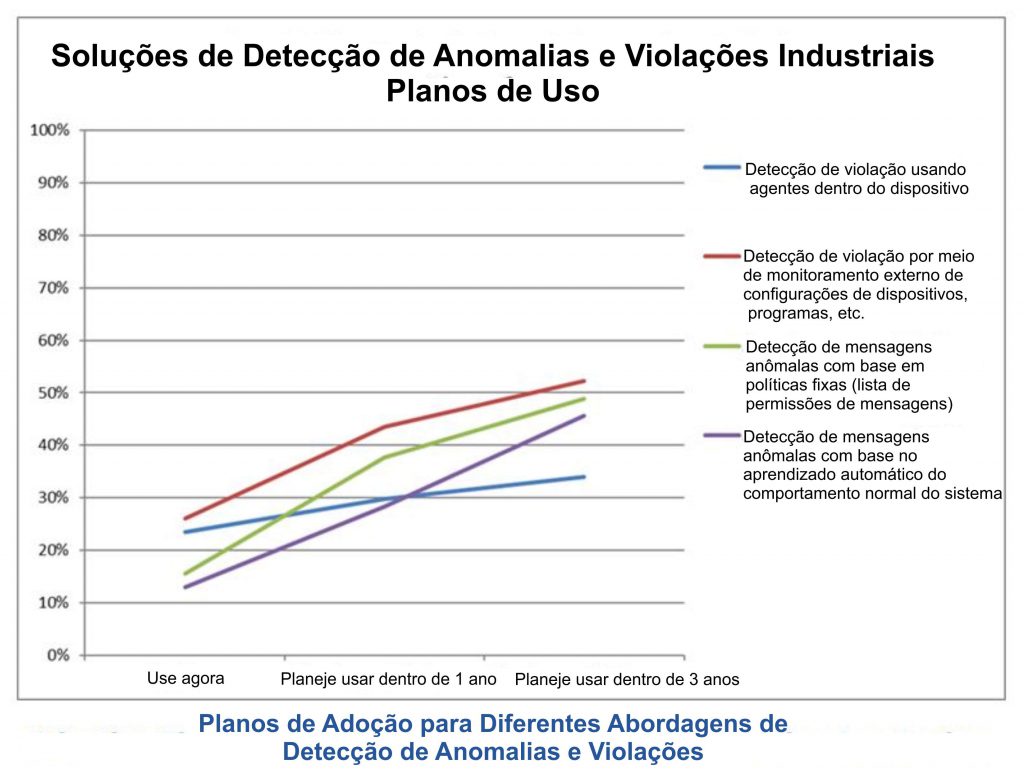

Soluções de detecção de anomalias e violações

A detecção de anomalias e violações é outro tópico importante na segurança cibernética do ICS. Inclui uma gama de produtos para monitoramento de redes de plantas e ativos de terminais. Este é um segmento distinto do mercado geral de soluções de detecção e anomalias, pois as soluções industriais entendem as mensagens de rede e os controladores exclusivos usados nos sistemas de automação que controlam ativos e infraestrutura industriais críticos.

O ARC divide a detecção de anomalia e violação em duas categorias principais: soluções de detecção de violação de endpoint que avaliam a integridade do sistema de controle monitorando o status de dispositivos de endpoint individuais; e soluções anômalas de detecção de mensagens de rede que avaliam a integridade do sistema monitorando as comunicações dentro do sistema de controle. Cada categoria é subdividida de acordo com a metodologia utilizada para monitoramento e avaliação.

As soluções de detecção de violação de endpoint podem ser classificadas de acordo com o locus do software de monitoramento. As soluções baseadas em agente usam software dentro do dispositivo terminal para detectar alterações inesperadas e enviar alertas pertinentes a um sistema central para análise e disseminação. As soluções de detecção de violação de endpoint sem agente utilizam um servidor separado dentro do sistema de controle para coletar periodicamente informações relevantes de todos os dispositivos conectados de forma a minimizar qualquer efeito na largura de banda da rede. As alterações são detectadas por meio de comparações com as versões validadas mais recentes.

As soluções de detecção de mensagens de rede anômalas monitoram passivamente o tráfego de rede dentro de um sistema de controle para mensagens e padrões de tráfego ilegais ou incomuns. Os recursos de análise e inspeção profunda de pacotes dessas soluções são comparáveis aos firewalls de protocolo industrial, mas acessam a rede e respondem a anomalias de maneira diferente. As soluções de detecção de mensagens de rede anômalas conectam-se passivamente às redes, geralmente usando portas de extensão ou espelhamento de firewall. As soluções baseadas em políticas dependem dos usuários para definir operações legais e padrões de tráfego normais. As soluções baseadas em comportamento incluem recursos para “aprender” automaticamente o que é normal. Os dados coletados durante um período de treinamento do sistema são analisados usando uma variedade de classificação estatística e técnicas de aprendizado de máquina.

A maioria dos usuários está familiarizada com a detecção de violação baseada em agente, pois essa é uma abordagem comum em sistemas de TI. Mas seu uso de ICS foi restrito, pois muitos ativos cibernéticos industriais não podem oferecer suporte a agentes. Os resultados da pesquisa sugerem que isso continuará a restringir o uso dessas soluções. As soluções sem agente são menos familiares e a adoção inicial foi limitada pela preocupação do usuário com o impacto potencial da varredura ativa em redes industriais sensíveis ao tempo. O forte crescimento no uso pode indicar que essas preocupações dos usuários diminuíram à medida que os fornecedores abordaram essas preocupações.

Embora a detecção de mensagens anômalas seja um desenvolvimento relativamente novo com um nível relativamente baixo de uso atual, o ARC está começando a ter uma adoção crescente, provavelmente impulsionada pelos usuários que reconhecem que essas soluções podem fornecer avisos antecipados de muitos tipos de mau funcionamento do sistema, cibernéticos ou não, e ajudá-los a minimizar as interrupções operacionais.

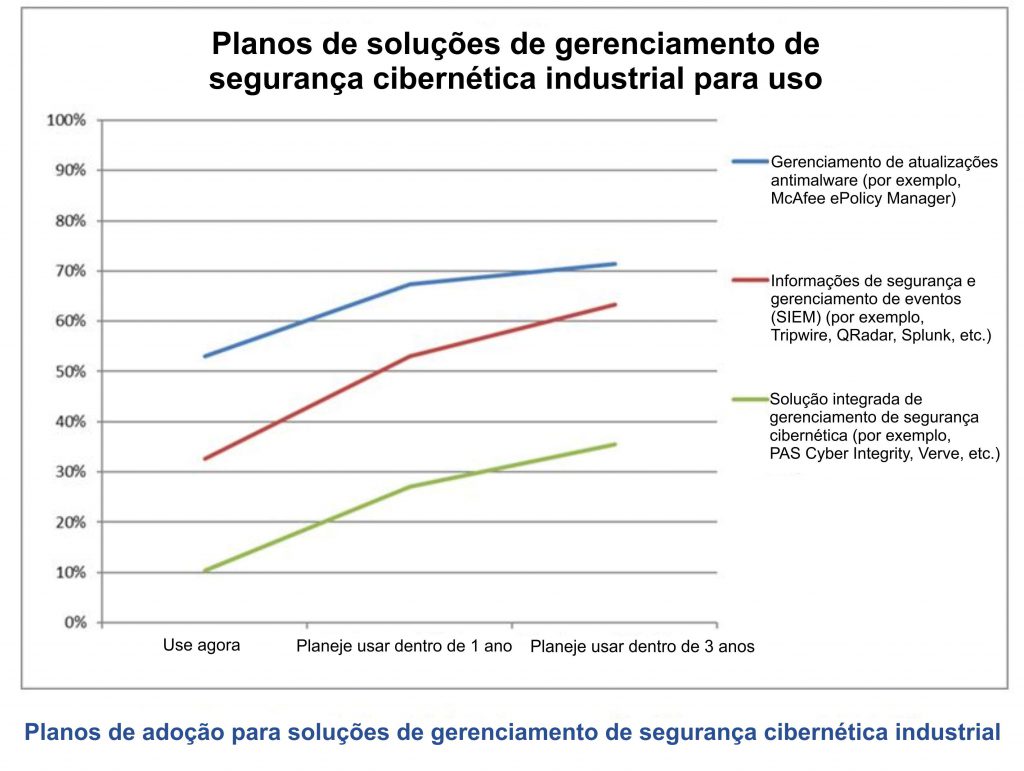

Soluções de gerenciamento de segurança cibernética industrial

Conforme observado anteriormente neste relatório, muitas instalações industriais sofrem com a falta de recursos e conhecimentos de segurança cibernética. As soluções de gerenciamento de segurança cibernética industrial podem ajudar a aliviar esse fardo e permitir que as empresas gerenciem e sustentem a postura de segurança de ativos e instalações industriais. Os tipos de apoio fornecidos podem ser classificados em cinco categorias:

- Security Management Dashboard – Plataforma central para gerenciar todas as informações de segurança sobre ativos cibernéticos, alertas de vulnerabilidade, patches e atualizações de firmware/software/hardware; plataforma de lançamento e integração para uma variedade de módulos de suporte de manutenção de segurança.

- Suporte de manutenção de segurança – Módulos que aprimoram os recursos de gerenciamento de segurança cibernética da equipe e reduzem o tempo necessário para executar tarefas de manutenção de segurança, como descoberta e inventários de ativos, gerenciamento de alterações e patches, gerenciamento de backup e conformidade com políticas.

- Suporte de gerenciamento de segurança remoto – Software/serviços de acesso remoto seguro que permitem a manutenção remota de ativos cibernéticos e suporte de resposta a incidentes.

- Suporte ao gerenciamento de incidentes – Gerenciamento de informações e eventos de segurança (SIEM) e outras soluções que gerenciam informações de eventos de segurança (alertas, alterações de configuração, etc.), ajudam as pessoas a analisar e lidar com situações suspeitas.

- Suporte de Conformidade NERC – Software de Relatório de Conformidade NERC CIP

O gráfico acima mostra os resultados da pesquisa para o uso de ferramentas de gestão de segurança cibernética. Consistente com outras pesquisas da ARC, a maioria das empresas ainda não possui as ferramentas mais básicas para gerenciamento de segurança cibernética. Embora 50% tenham ferramentas de atualização antimalware, isso ainda fica atrás dos 70% das empresas que usam software antimalware baseado em assinatura. O baixo uso de produtos SIEM também indica que as empresas não estão monitorando os eventos de segurança. O baixo uso de soluções integradas, abordagem recomendada pela ARC, provavelmente está mais relacionado à novidade desses produtos do que à falta de interesse. Felizmente, a forte taxa de crescimento no uso em todas as categorias indica que as empresas estão reconhecendo e abordando seus problemas de manutenção de segurança cibernética. Habilitar a eficiência é um primeiro passo bom e lógico.

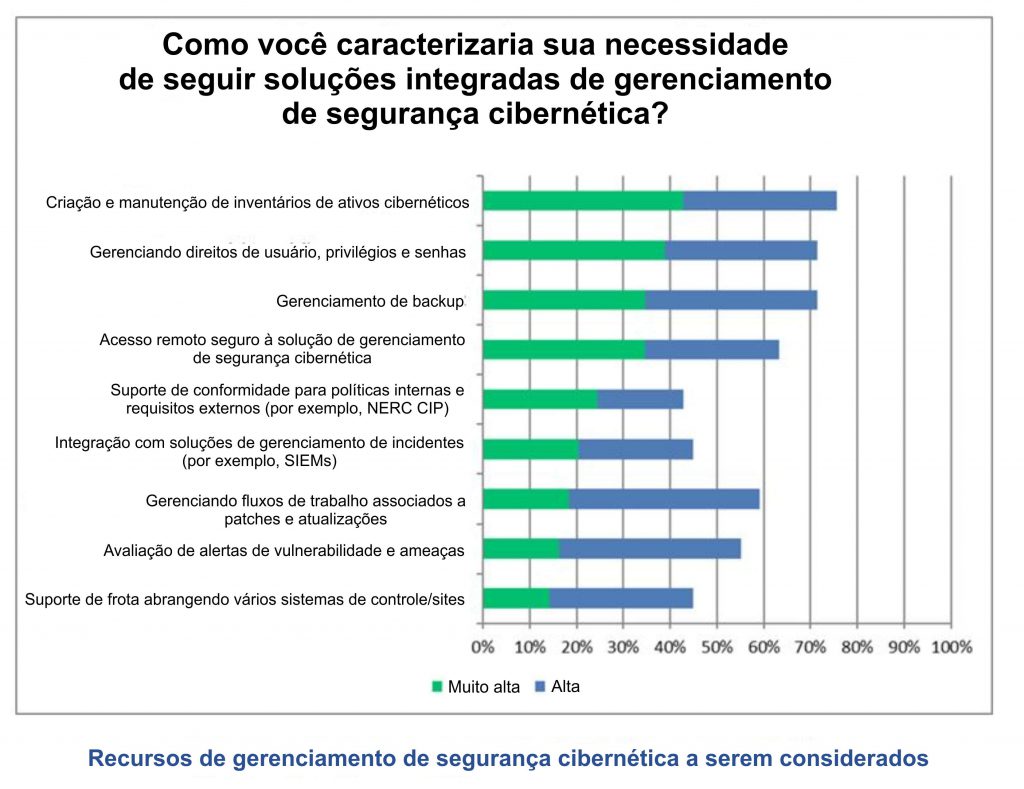

Dada a importância da manutenção da segurança cibernética, a pesquisa da ARC incluiu uma pergunta de acompanhamento sobre os tipos de recursos mais necessários. Essas informações foram incluídas para ajudar os usuários e fornecedores a concentrarem seus esforços.

Soluções de acesso remoto seguro

O acesso remoto a equipamentos industriais e sistemas de controle é essencial no ambiente competitivo de hoje. O suporte remoto dos fornecedores é necessário para garantir a alta disponibilidade de equipamentos complexos de automação e controle. O acesso remoto a sensores inteligentes e dados de processo está na base das novas estratégias de otimização da Internet das Coisas (IIoT). Riscos de segurança e custos operacionais estão levando as empresas a implementar estratégias operacionais remotas para sistemas complexos, como plataformas off-shore.

Embora necessário, o acesso remoto pode criar riscos operacionais significativos. As conexões com redes públicas expõem ativos cibernéticos críticos a ataques de malware que podem comprometer a segurança e a continuidade operacional. O acesso a sensores e sistemas cria oportunidades para roubo de informações confidenciais. Pessoas com acesso remoto podem fazer alterações incorretas no software e prejudicar as políticas de gerenciamento de alterações necessárias.

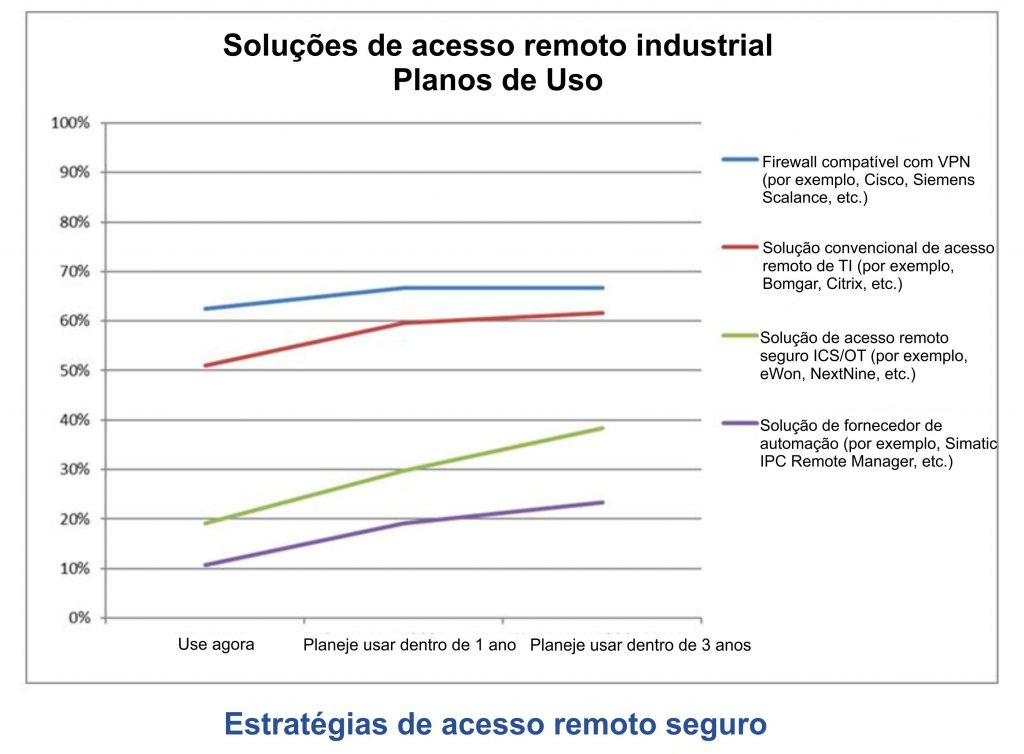

As organizações industriais entendem esses riscos de segurança e, como os resultados da pesquisa abaixo indicam, muitas implementaram alguma tecnologia para proteger seu acesso remoto. As duas abordagens mais populares são usar VPN e técnicas convencionais de acesso remoto de TI. Embora essas abordagens forneçam algum nível de proteção, elas também apresentam fraquezas significativas. As conexões VPN podem proteger as mensagens em trânsito, mas essas portas são visíveis para redes externas e não fazem nada para proteger as plantas contra comprometimentos do usuário final. As soluções de acesso remoto de TI oferecem aos usuários acesso completo aos ativos cibernéticos conectados. As soluções de acesso remoto seguro ICS/OT abordam esses problemas, mas os usuários aparentemente desconhecem os problemas ou a disponibilidade de soluções mais apropriadas.

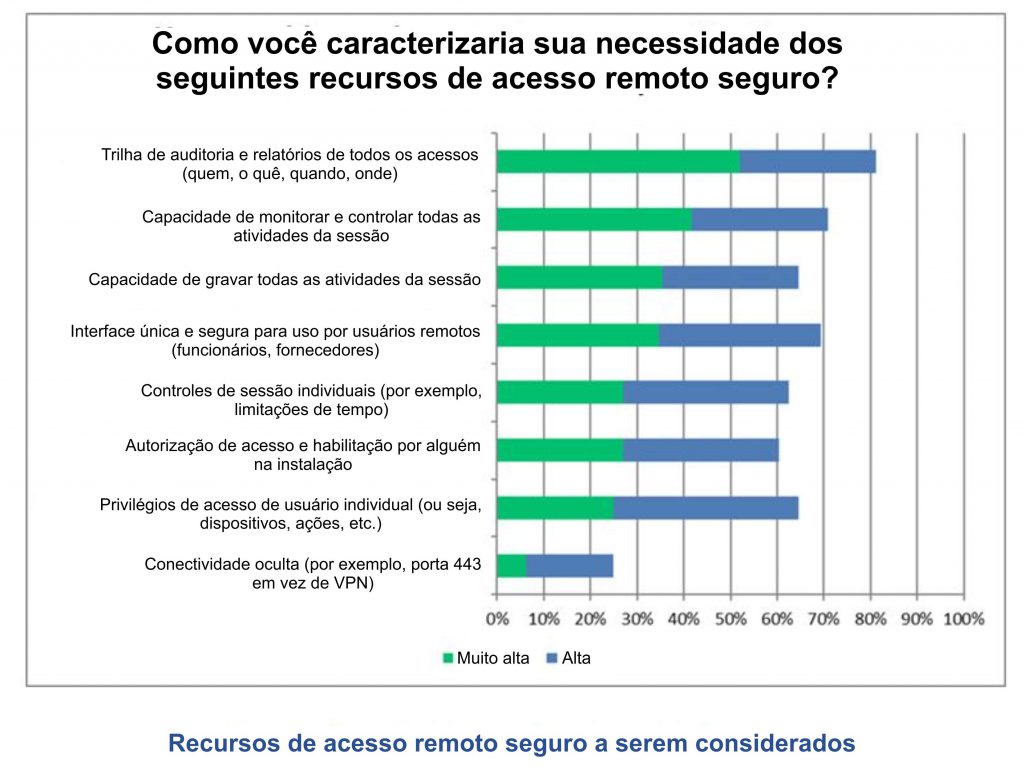

Uma solução de acesso remoto seguro ICS adequada garante a autenticação adequada de todos os usuários antes que eles tenham acesso aos recursos do sistema, controle rígido do que eles podem ver e fazer enquanto têm acesso e auditoria completa de tudo o que foi feito para poder identificar e corrigir quaisquer violações da política.

Uma pergunta de pesquisa de acompanhamento mostra que os usuários precisam de muitos dos principais recursos das soluções de acesso remoto seguro ICS. Isso sugere que a baixa adoção é motivada mais pela falta de consciência de que tais soluções existem, do que pela falta de preocupação com as fraquezas de segurança dos métodos mais populares.

Metodologia de Pesquisa

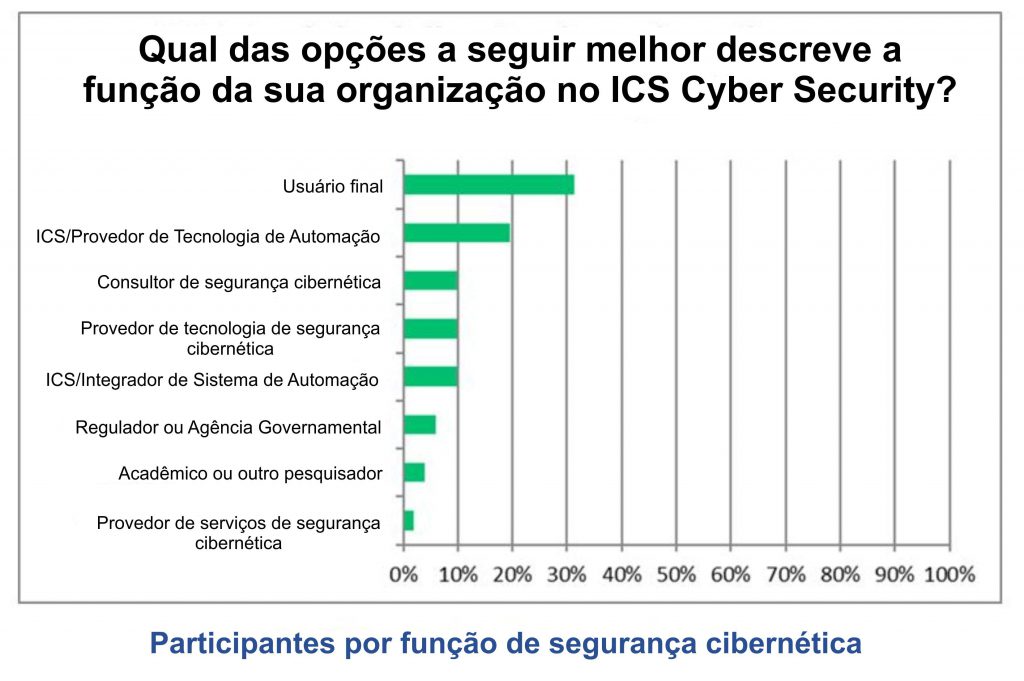

Os resultados da pesquisa discutidos neste relatório foram coletados por meio de uma pesquisa na web de empresas industriais no outono de 2017. Os gráficos a seguir mostram a demografia dos participantes.

A DANRESA Security and Network Solutions é uma Consultoria de Segurança da Informação que se destaca por prover Soluções Completas em Segurança, Infraestrutura de Redes e Comunicação de TI, desde 1998.

- Revenda Certificada Fortinet, Sophos, Aruba, NSFocus e Tenable.

- Atuação nos mercados Enterprise, Telcos e Data Centers.

- Projetos e cases de sucesso SD-WAN, Secure Access, Security Cloud, VoIP, Advanced Threat Protection e todos os componentes de Segurança dos Fabricantes Parceiros

- SNOC e Suporte Especializado 7x24x365, DevSecOps, Instalações em Massa, Equipe de Engenheiros, Analistas e Integradores Certificados, Metodologia de Projetos PMI.

- Parceira Oficial de Produtos e Soluções de Segurança de TI dos Fabricantes:

| A Partner of |

|