Resumo anual da Sophos das ameaças à segurança que exigem atenção em 2021

Fonte: Sophos News – https://news.sophos.com/en-us/2020/11/18/2021-threat-report/

A Sophos publicou seu mais novo relatório de ameaças. O relatório engloba o trabalho de várias equipes da Sophos, incluindo SophosLabs, Cloud Security, Data Science e Rapid Response. O trabalho diário desses e de outros grupos na empresa ajuda a proteger os clientes da Sophos de uma variedade e intensidade cada vez maiores de atos de má-fé que visam seus sistemas de computador e dados.

O ano passado apresentou ao mundo desafios que os humanos não enfrentam há mais de um século. Enquanto a Internet nos deu a capacidade de lidar com uma pandemia global melhor do que era possível em 1918, enfrentamos novas complicações em 2020 de ransomware, cryptojackers e roubo digital visando todas as plataformas concebíveis – até mesmo dispositivos de segurança.

Em nosso relatório de ameaças (que você pode baixar aqui), tentamos colocar um pouco de ordem no caos do ano passado. Estruturamos o relatório para discutir os quatro domínios principais nos quais concentramos nossos esforços de proteção em 2020 e que orientarão nosso planejamento o até 2021:

- A ameaça cada vez mais terrível do ransomware em todas as suas novas formas;

- Malware convencional do Windows, incluindo ferramentas que os criminosos usam para roubar dados e entregar cargas maliciosas;

- Malware não convencional que visa plataformas não tradicionalmente consideradas como parte da superfície de ataque de uma organização.

Como a pandemia afetou o comportamento do invasor tanto quanto como agora trabalhamos, brincamos, fazemos compras, vamos à escola e nos socializamos – e os desafios envolvidos na proteção dessas funções.

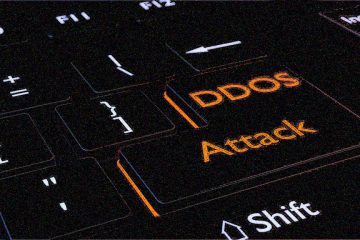

Este foi o ano em que o ransomware, por exemplo, decidiu que apenas criptografar nossos dados e mantê-los como reféns não era mau o suficiente. Os agentes de ameaças descobriram que mesmo as organizações com os melhores backups ainda estão dispostas a pagar muito dinheiro para evitar que dados confidenciais vazem para o mundo, transformando os ataques de ransomware em uma crise híbrida de extorsão de reféns.

Foi também um ano em que os agentes de ameaças empurraram o envelope do ransomware de outra maneira: os pedidos de resgate iniciais dispararam para milhões de dólares por incidente, embora alguns criminosos tenham deixado claro que estavam dispostos a negociar com suas vítimas.

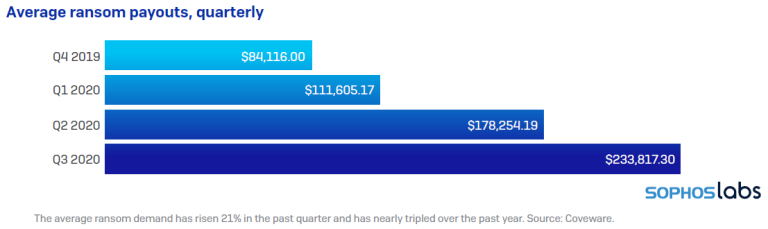

À medida que os funcionários de escritório mudavam para um modo de trabalho em casa, fechado, as empresas tiveram que criar novas maneiras de fornecer aos funcionários acesso seguro aos sistemas internos de computador, estendendo o perímetro da empresa para encapsular milhares de casas. E, à medida que as organizações implantaram rapidamente esses recursos de acesso remoto, os invasores criaram novas maneiras de usá-los contra nós, visando nossas VPNs e outros serviços e dispositivos voltados para a Internet para atenção especial.

Por exemplo, em incidentes em que fomos chamados para investigar, descobrimos que o RDP integrado do Windows não era apenas direcionado como um ponto inicial de acesso, mas assim que os agentes de ameaça se firmaram dentro do perímetro, eles começaram a tirar proveito do RDP para navegar lateralmente dentro de uma organização.

Quando a equipe do Sophos Rapid Response investiga incidentes, eles tentam determinar a causa raiz dos ataques. Além do RDP, a equipe do Rapid Response também descobriu que os invasores usam cada vez mais o malware comum e convencional para fornecer ransomware e outras cargas úteis mais sérias. Qualquer detecção, por mais banal que seja, pode ser a precursora de um ataque devastador.

Os invasores também se esforçam para direcionar os ataques a tecnologias que não são tradicionalmente consideradas parte da superfície de ataque: dispositivos IoT em rede, firewalls, servidores Linux e Macs não escaparam da atenção de criminosos que utilizaram vulnerabilidades para instalar criptominadores ou outro código malicioso. E os invasores que atacaram servidores e estações de trabalho Windows cada vez mais empregam as ferramentas criadas pela indústria de segurança para sondar ou explorar fraquezas, usando nossas ferramentas de análise contra nós.

Um driver oculto intercepta pacotes de comando e controle mal-intencionados que foram disfarçados como tráfego de rotina da web para um servidor em nuvem e os roteia para o botnet Cloud Snooper.

A pandemia afetou tudo o que fizemos em segurança da informação este ano e acentuou um ponto: em tempos de crise, quando os sistemas ao nosso redor estão sob estresse, proteger o que ainda funciona é de vital importância para manter nossa capacidade de sobreviver e prosperar. Sob ataque de todos os lados, a indústria de segurança da informação e muitos milhares de profissionais deixaram de lado a competição e se esforçaram para trabalhar juntos, como uma comunidade, para lutar contra a escuridão.

comercial@danresa.com.br | (11) 4452-6448

www.danresa.com.br

Chat Online neste site!

A DANRESA Security and Network Solutions é uma Consultoria de Segurança da Informação que se destaca por prover Soluções Completas em Segurança, Infraestrutura de Redes e Comunicação de TI, há 21 anos.

- Revenda Certificada Fortinet, Sophos, Aruba, NSFocus, Carbon Black, Tenable, Nozomi.

- Atuação nos mercados Enterprise, Telcos e Data Centers.

- Projetos e cases de sucesso SD-WAN, Secure Access, Security Cloud, VoIP, Advanced Threat Protection e todos os componentes de Segurança dos Fabricantes Parceiros

- SNOC e Suporte Especializado 7x24x365, DevSecOps, Instalações em Massa, Equipe de Engenheiros, Analistas e Integradores Certificados, Metodologia de Projetos PMI.

- Parceira Oficial de Produtos e Soluções de Segurança de TI dos Fabricantes:

| A Partner of |

|