O que é Ransomware

Ransomware é uma forma predominante de malware usada por invasores (hackers) para causar interrupções e obter ganhos ilícitos.

Os ataques de ransomware de hoje geralmente combinam várias técnicas avançadas com hacking em tempo real.

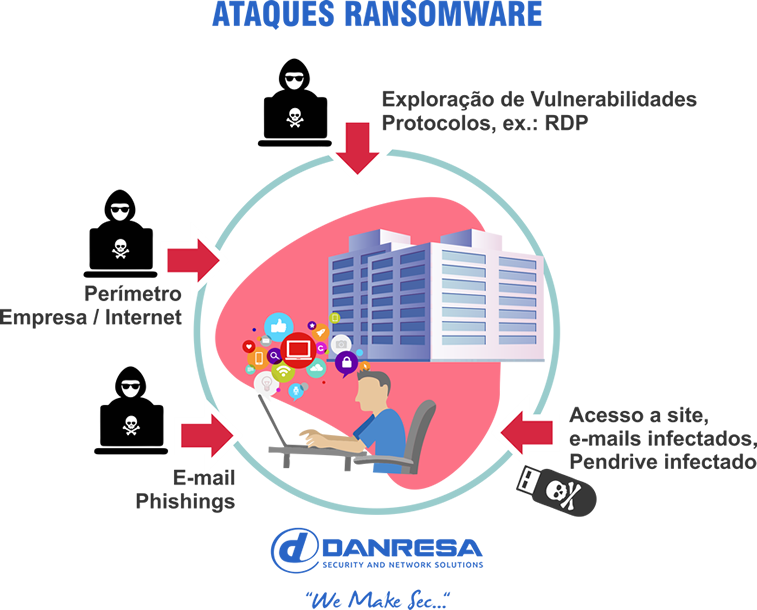

Como ele entra na sua rede

A instalação de um ransomware pode acontecer das seguintes formas:

- ao abrir links em e-mails;

- ao abrir anexos de e-mails;

- links de redes sociais;

- links de mensagens instantâneas;

- baixar conteúdos de sites duvidosos;

- acessar sites duvidosos com navegadores vulneráveis.

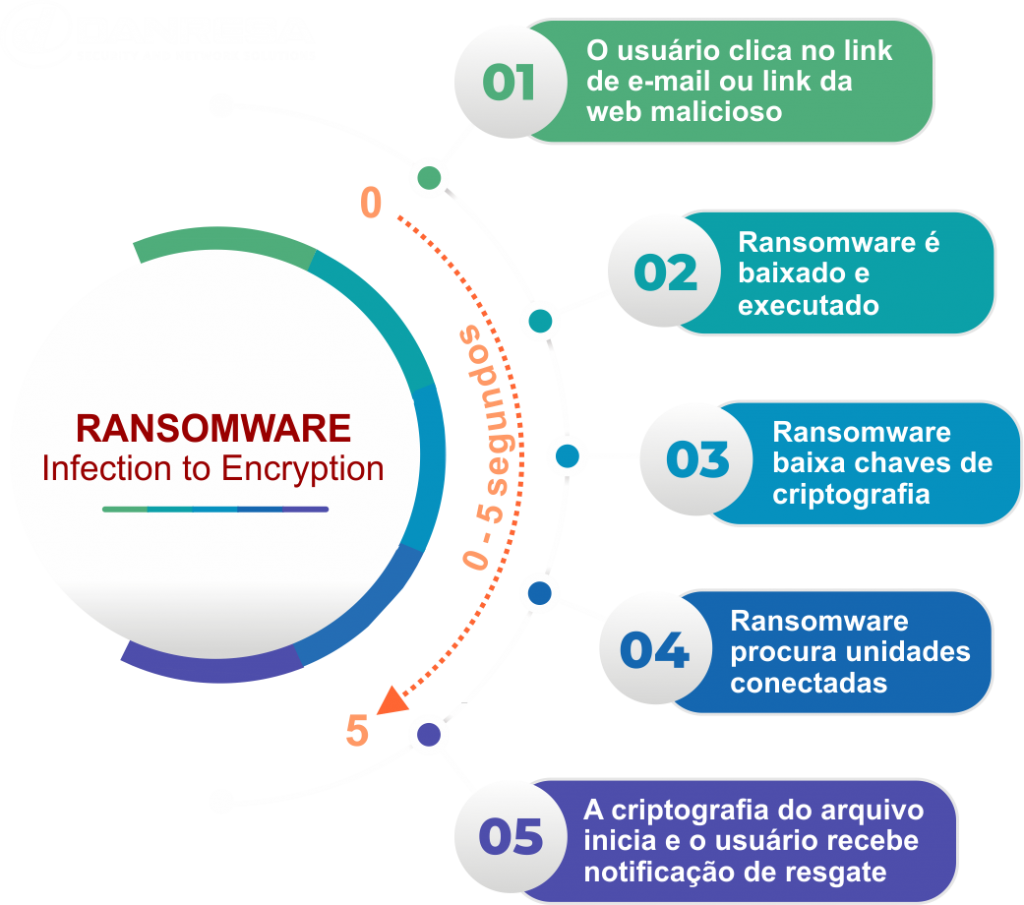

Como acontece um ataque de ransomware

1. O usuário clica no link de e-mail ou link da web malicioso;

2. Ransomware é baixado e executado;

3. Ransomware baixa chaves de criptografia;

4. Ransomware procura unidades conectadas;

5. A criptografia do arquivo inicia e o usuário recebe notificação de resgate.

O Impacto do Ransomware

A ciberameaça que simplesmente não morre

21% das organizações foram atingidas por ransomware no ano de 2020.

Na verdade, 30 anos desde o primeiro ataque, o ransomware está mais devastador do que nunca.

O impacto financeiro

O impacto financeiro do ransomware é enorme. Quando você soma os custos totais de remediação, incluindo tempo de inatividade, tempo das pessoas, custo do dispositivo, custo da rede, oportunidades perdidas e resgate pago, as somas finais são impressionantes.

Custo para retificar um ataque de ransomware:

Estados Unidos

US $ 852.000

Reino Unido

£ 564.000

Austrália

AU $ 803.875

Ransomware não é novo. Na verdade, o AIDS Information Trojan, o primeiro ataque de ransomware cibernético do mundo, foi lançado em dezembro de 1989. Desde então, os criminosos cibernéticos continuaram a tirar proveito dos avanços tecnológicos e da sociedade em geral para desenvolver e aperfeiçoar seus ataques de ransomware.

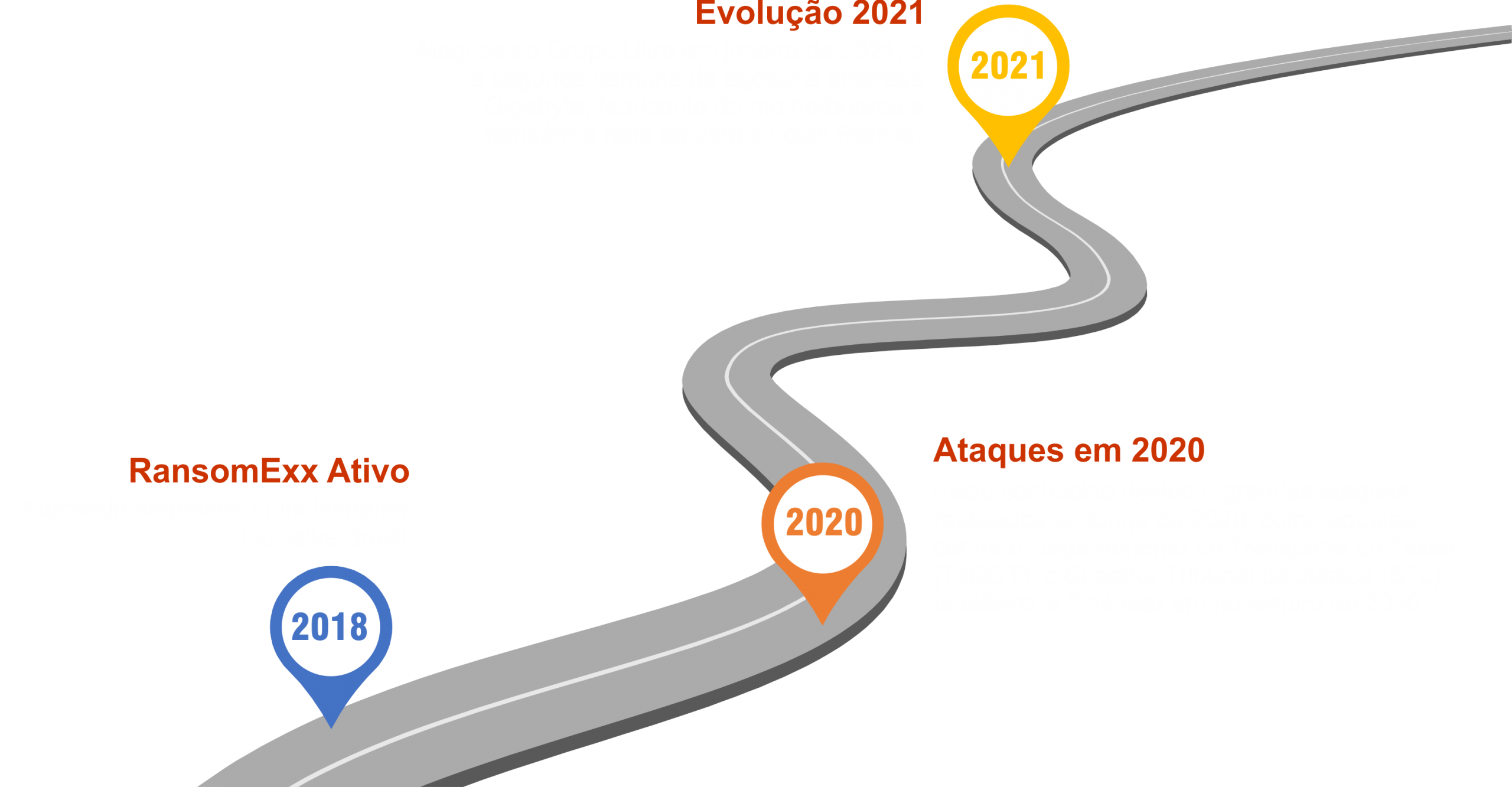

RansomExx

RansomExx é um tipo de ransomware que ataca sistemas de empresas e exige valor em resgate para a liberação. Em 2020 e 2021 executou ataques a empresas de destaque como Lojas Renner, Gigabyte, Grupo Ultra e Embraer.

Está ativo desde 2018 e ataca sistemas Windows e Linux. É conhecido também como:

- Ransom X

- Target777

- Defray777

- Defray

- Defray 2018

Histórico do RansomExx

Criado originalmente para atacar o sistema Windows, o RansomEXX ganhou uma versão também para o Linux.

A função principal do malware é responsável por criar o contexto de criptografia e gerar uma thread (um conjunto de tarefas executadas ao mesmo tempo pelo processador) que executa a mesma função a cada 0.18 segundos, formando novas combinações de criptografia.

Normalmente o motivador desse tipo de ataque é político ou financeiro.

Comunicado cyber criminosos à Renner:

Hello, Lojas Renner S.A. (lojasrenner.com.br)! First of all it is just a business and the only thing we are interested a in is money. Your files were encrypted. Please don’t try to modify or rename any of encrypted files, because it can result in serious data loss and decryption failure. Here is your personal link with full information regarding this | accident (use Tor).

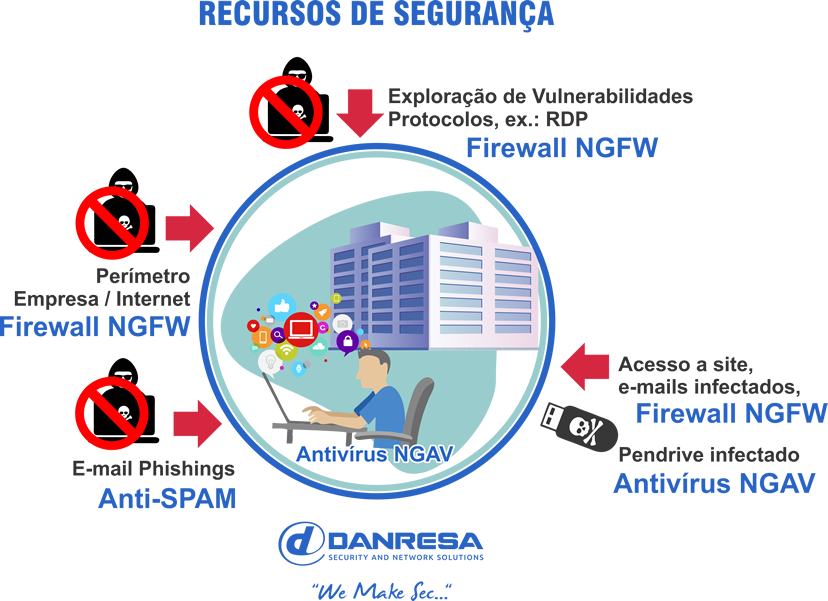

Principais Vetores de Ataque

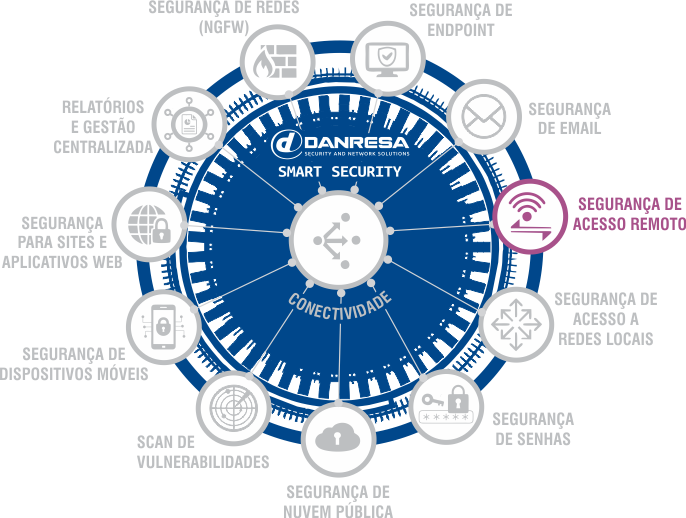

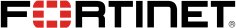

Principais Recursos de Segurança

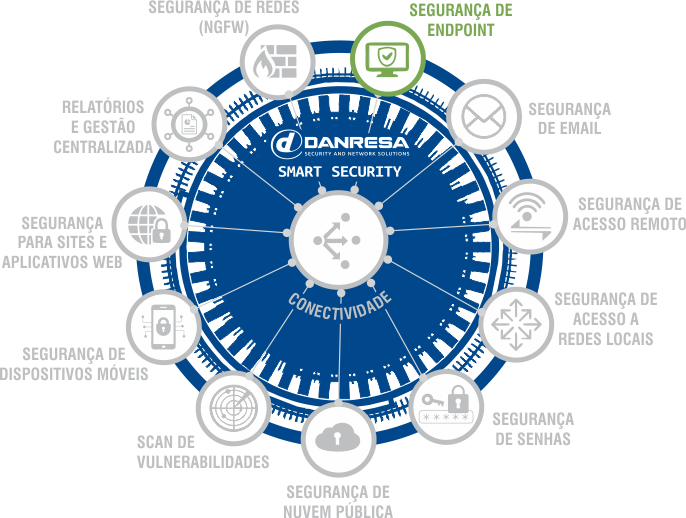

Solução Anti-Ransomware

Implementar Segurança de Endpoint

Segurança de Endpoint

Ter soluções avançadas de endpoint é fundamental para inibir a ação maliciosa das ameaças mais atuais e sofisticadas, conhecidas e desconhecidas.

Proteja as operações da sua empresa e mantenha o tráfego seguro das informações e dos dados.

Conte com a DANRESA para reforçar a segurança em todos os perímetros.

FortiEDR

FortiClient

FortiClient EMS

Sophos Intercept X

Sophos Intercept X EDR

Sophos Connect Client

Protege todos os seus endpoints em todas as suas plataformas

- Next Generation Endpoint (NGEP);

-

Proteção para Notebooks, Desktops, Servidores, Dispositivos que se conectam na rede corporativa, IoTs;

-

EDR – Endpoint Detection and Response;

-

Anti-Ransomware Cryptoguard;

-

Exploit Prevention;

-

Managed Threat Response;

- Web Filter – Filtragem de Navegação WEB;

-

VPN Client to Site;

-

Application Control;

-

Controle de Periféricos;

-

Prevenção contra perda de dados (DLP).

Proteção de ponta a ponta dos endpoints

Para deter a ampla variedade de ameaças, o Sophos Intercept X emprega uma abordagem aprofundada de defesa para proteger endpoints, em lugar de simplesmente contar apenas com uma técnica de segurança de base. Esse é “o poder do incremento” – uma combinação de técnicas de base (tradicionais) líderes com técnicas modernas (next-gen).

O Intercept X integra a melhor detecção de malware e proteção contra exploração de vulnerabilidades incorporadas no sistema de detecção e resposta EDR.

Saiba como o Deep Learning ultrapassa o aprendizado mecânico tradicional e como a Sophos domina as capacidades mais avançadas de Deep Learning do setor.

Detenha ransomwares

O CryptoGuard no Intercept X é a melhor proteção do mundo contra ransomwares.

Ele utiliza análise de comportamento para deter ransomwares nunca antes vistos e ataques de boot-record, tornando-o a mais avançada tecnologia anti-ransomware disponível.

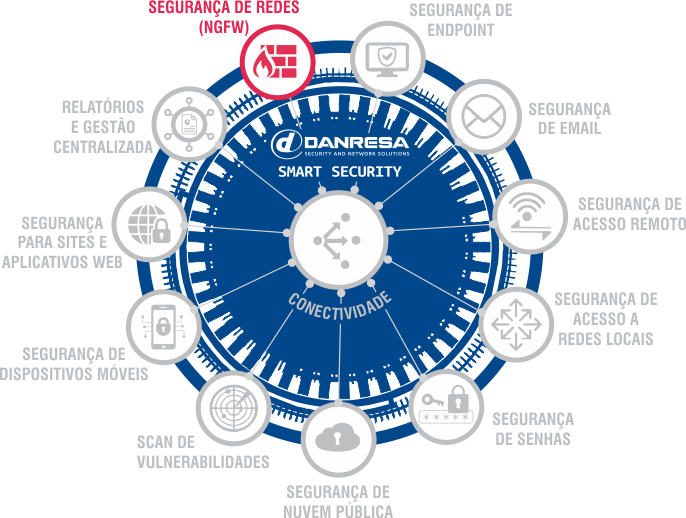

Implementar Firewall NGFW de Borda / Perímetro

Segurança de Redes

- Next Gen Firewall (NGFW)

- Firewall de Borda / Perímetro

- Firewall Core para Segmentação de Redes (ISFW)

- Data Center Firewall

- SD-WAN Seguro

- 4G, 5G Seguro

- IPS – Intrusion Prevention System

- Web Filter

- Sandboxing

- DNS Filter

- VPN

- Anti-Spam

- Anti DDoS

- Controle de Aplicativos

Sophos XG Firewall

Sophos XG VM

Sophos XG WiFi

Sophos XG Public Cloud

FortiGate

FortiWifi

FortiGate VM

FortiGate Ruged

FortiGate Public Cloud

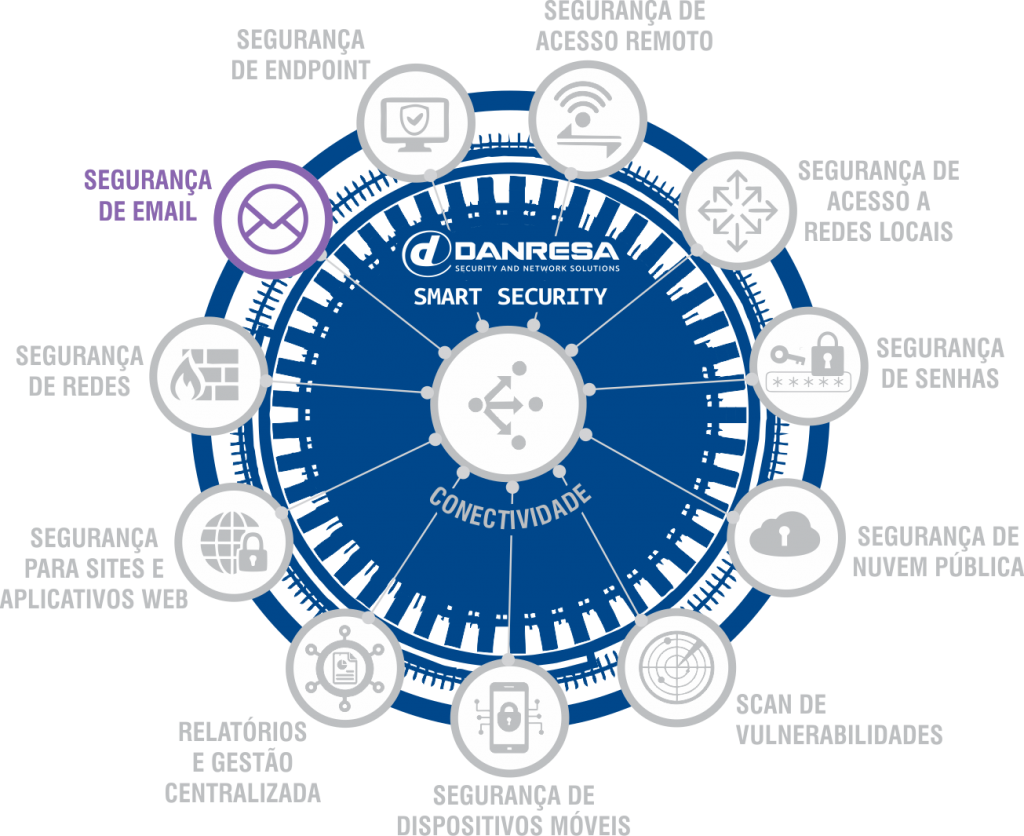

Implementar Segurança de E-mail

Segurança de E-mail

Para detectar ameaças, malwares e spams, empresas precisam de uma proteção de e-mail robusta e inteligente.

Na DANRESA, você encontra soluções de segurança de e-mail com os níveis mais elevados de proteção.

FortiMail

Sophos Email Security

Sophos Phishing Threat

- Previna a perda de dados;

- Deteção de caixas de e-mail comprometidas.

- Previna a perda de dados;

- Deteção de caixas de e-mail comprometidas.

- Proteção contra SPAM; e Malwares

- Criptografia de Email.

- Filtragem de e-mail usa métodos avançados de detecção em vários idiomas;

- Funciona com qualquer e-mail comercial.

- Filtragem de reputação de IP que bloqueia até 90% do spam na porta

- Previna a perda de dados;

- Deteção de caixas de e-mail comprometidas.

- Proteção contra SPAM; e Malwares

- Criptografia de Email.Segurança para Office 365, Google Mail e mais

- Bloqueio de Phishing e ataques furtivos

- Bloqueio de Phishing e ataques furtivos

Implementar Segurança de Acesso Remoto

Segurança de Acesso Remoto

Acesso remoto seguro é essencial para manter a sua rede corporativa e a continuidade nos negócios. A DANRESA tem soluções integradas de segurança que proporcionam conectividade remota segura para os seus funcionários, como Firewall de última geração (NGFW) e proteção de endpoint. Você também conta com o Suporte DANRESA 24 x 7 x 365.

- Conectividade Segura com o Escritório (VPN Client);

- Web Filter (filtragem de navegação);

- Proteção de dispositivos (endpoints);

- Controle de Periféricos;

- Criptografia de Dispositivos e Arquivos;

- DLP – Data Leak Prevention;

- Proteção de e-mails (anti-spam) com Inteligência Artificial integrada;

- Controle de Dispositivos Móveis;

- ZTNA – Zero Trust Network Access.

Implementar Coleta de Logs e Correlação de Eventos de Segurança

Relatórios e Gestão Centralizada

Ter acesso à análise de dados em tempo real e a relatórios aumenta a visibilidade das atividades suspeitas. Já uma gestão centralizada otimiza o tempo da sua equipe de TI, para focar nos negócios da sua empresa.

FortiAnalyzer

Sophos Central Reports

- Fornece visibilidade em tempo real para toda a infraestrutura de TI para detecção e priorização de ameaças.

- Segurança impulsionada por análise e gerenciamento de logs.

- Visibilidade de ponta a ponta com correlação de eventos e detecção de ameaças.

- Relatórios de conformidade avançados.

- Minimize o impacto da ameaça.

- Encontre as ameaças mais facilmente.

Medidas Adicionais

Highlights

Mantenha Backups de Dados criptografados e off-line e teste-os regularmente

Crie um Plano de Resposta a Incidentes Cibernétios

Mitigue Vulnerabilidades e configurações incorretas voltada para a internet

Implemente um plano de conscientização e treinamento do usuário sobre segurança cibernética

Utilize as melhores práticas disponíveis de segurança cibernética

Empregue MFA para todos os serviços que foram possíveis, especialmente para webmail, redes privadas (VPNs) e contas que acessam sistemas críticos

Garanta que sua solução de antivírus, antimalware e as assinaturas estejam atualizados

Revisão de privilégios administrativos das estações de trabalho

Mantenha backups de dados criptografados e offline e teste-os regularmente

Os procedimentos de backup devem ser realizados regularmente.

É importante que os backups sejam mantidos offline, pois muitas variantes do ransomware tentam localizar e excluir ou criptografar backups acessíveis.

Crie, mantenha e execute um plano básico de resposta a incidentes cibernéticos, um plano de recuperação e um plano de comunicações associado

O plano de resposta a incidentes cibernéticos deve incluir procedimentos de resposta e notificação para incidentes de ransomware.

Recomendamos o CISA and Multi-State Information and Sharing Center (MS-ISAC) Joint Ransomware Guide para obter mais detalhes sobre a criação de um plano de resposta a incidentes cibernéticos.

O plano de recuperação deve abordar como operar se você perder o acesso ou o controle de funções críticas.

A CISA oferece avaliações de resiliência cibernética sem custo e não técnicas para ajudar as organizações a avaliar sua resiliência operacional e práticas de segurança cibernética.

Mitigar vulnerabilidades e configurações incorretas voltadas para a Internet

para reduzir o risco de atores que exploram essa superfície de ataque.

Empregue as melhores práticas para o uso de Remote Desktop Protocol (RDP) e outros serviços de área de trabalho remota.

Os atores da ameaça geralmente obtêm acesso inicial a uma rede por meio de serviços remotos expostos e mal protegidos e, posteriormente, propagam o ransomware.

Empregue as melhores práticas para o uso de Remote Desktop Protocol (RDP) e outros serviços de área de trabalho remota.

Os atores da ameaça geralmente obtêm acesso inicial a uma rede por meio de serviços remotos expostos e mal protegidos e, posteriormente, propagam o ransomware.

Audite a rede para sistemas usando RDP, portas RDP fechadas não usadas, aplique bloqueios de conta após um número especificado de tentativas, aplique autenticação multifator (MFA) e registre tentativas de login RDP.

Realize varreduras de vulnerabilidades regulares para identificar e resolver vulnerabilidades, especialmente aquelas em dispositivos voltados para a Internet.

A CISA oferece uma variedade de serviços de higiene cibernética gratuitos, incluindo varredura de vulnerabilidade, para ajudar as organizações de infraestrutura crítica a avaliar, identificar e reduzir sua exposição a ameaças cibernéticas, como ransomware.

Tirando proveito desses serviços, organizações de qualquer porte receberão recomendações sobre maneiras de reduzir seus riscos e mitigar vetores de ataque.

Atualize o software, incluindo sistemas operacionais, aplicativos e firmware, em tempo hábil.

Priorize a correção oportuna de vulnerabilidades críticas e vulnerabilidades em servidores voltados para a Internet – bem como software de processamento de dados da Internet, como navegadores da web, plug-ins de navegador e leitores de documentos.

Se a correção rápida não for viável, implemente as atenuações fornecidas pelo fornecedor.

Certifique-se de que os dispositivos estão configurados corretamente e os recursos de segurança estão ativados, por exemplo, desativar portas e protocolos que não estão sendo usados para uma finalidade comercial.

Desative ou bloqueie o protocolo SMB (Server Message Block) de entrada e saída e remova ou desative as versões desatualizadas do SMB.

Reduza o risco de SPAMs e Phishings chegarem aos usuários finais

Habilite os filtros de SPAM

Implemente um programa de conscientização e treinamento do usuário de segurança cibernética que inclua orientação sobre como identificar e relatar atividades suspeitas (por exemplo, phishing) ou incidentes.

Utilize as melhores práticas disponíveis de segurança cibernética

Garanta que o software antivírus, antimalware e as assinaturas estejam atualizados.

Implemente a lista de permissões de aplicativos (application allowlisting).

Garanta que as contas de usuários e privilégios sejam limitadas por meio de políticas de uso de contas, controle de contas de usuários e gerenciamento de contas com privilégios.

Empregue MFA para todos os serviços que forem possíveis, especialmente para webmail, redes privadas virtuais (VPNs) e contas que acessam sistemas críticos.

Quer saber mais sobre as Soluções Anti-Ransomware?

Fale com a DANRESA (11) 4452-6448

comercial@danresa.com.br

A DANRESA Security and Network Solutions é uma Consultoria de Segurança da Informação que se destaca por prover Soluções Completas em Segurança, Infraestrutura de Redes e Comunicação de TI, desde 1998.

- Revenda Certificada Fortinet, Sophos, Aruba, NSFocus e Tenable .

- Atuação nos mercados Enterprise, Telcos e Data Centers.

- Projetos e cases de sucesso SD-WAN, Secure Access, Security Cloud, VoIP, Advanced Threat Protection e todos os componentes de Segurança dos Fabricantes Parceiros

- SNOC e Suporte Especializado 7x24x365, DevSecOps, Instalações em Massa, Equipe de Engenheiros, Analistas e Integradores Certificados, Metodologia de Projetos PMI.

- Parceira Oficial de Produtos e Soluções de Segurança de TI dos Fabricantes:

| A Partner of |

|